Конфигурација на сервиси за мрежна безбедност

Виртуелниот дата центар располага со нативни функционалности за мрежна безбедност на виртуелните машини кои се хостираат во neoCloud. Едната функционалност е периметарска безбедност овозможена од страна на Edge Gateway - виртуелен уред кој е дедициран за виртуелниот дата центар на корисникот. Другата функционалност е дистрибуиран firewall кој овозможува заштита на ниво на виртуелни машини, дури и на они кои се наоѓаат во иста мрежа.

Edge Gateway уредот е поврзан на сите рутирани мрежи во виртуелниот дата центар, каде има виртуелен мрежен интерфејс и соодветна IP адреса од мрежата, но исто така е поврзан на интернет каде може да има една или повеќе јавни IP адреси. Во одредени сценарија, корисниците може да имаат повеќе Edge Gateway уреди за изолирање на одредени мрежи, поврзување со L2 линкови и други примени. Секој Edge Gateway ги има следните функции:

- Рутирање - рутирање на мрежен сообраќај помеѓу самите мрежи поврзани на Edge, како и помеѓу мрежите и интернет. Покрај рутирани на поврзани мрежи и интернет, овозможува статички рути и напредни рутирачки протоколи.

- Firewall - овозможува дефинирање на правила со кои се дозволува или забранува одреден мрежен сообраќај помеѓу самите мрежи кои се поврзани на Edge, како и помеѓу мрежите и интернет.

- NAT - Network Address Translation - преведување на IP адреси од мрежите кон интернет (со цел добивање на интернет пристап) или од интернет кон приватни адреси (со цел објавување на сервиси кон интернет)

- DHCP - Dynamic Host Configuration Protocol - овозможува автоматско земање на динамички IP адреси од страна на виртуелни машини во мрежите поврзани на Edge од конфигуриран ранг.

- VPN - Virtual Private Network - воспоставување на енкриптиран мрежен тунел помеѓу виртуелниот дата центар и друга локација на корисникот (канцеларија, централа, експозитури и слично) преку IPsec VPN и L2 VPN или со клиентски компјутер преку SSL VPN софтверски клиент.

- Load Balancer - овозможува дистрибуирање на мрежен или апликациски сообраќај низ два или повеќе сервери кои се наоѓаат во виртуелниот дата центар.

Дистрибуиран Firewall функционалноста обезбедува firewall на ниво на мрежен адаптер од виртуелна машина кој се управува централизирано и едноставно. На тој начин може да се дефинираат правила помеѓу виртуелни машини кои се наоѓаат во иста мрежа. Дополнително, со дефинирање на динамички групи може да се дефинираат безбедносни правила за виртуелни машини со одредено име или со одреден оперативен систем, или со аплицирање на тагови на виртуелните машини може да се унифицираат безбедносните правила кои треба да се аплицираат (пример аплицирање на исти правила на апликациски сервери. Дистрибуираниот firewall е напредна функционалност која се доплаќа и е достапен на барање на корисникот.

Управување со Edge Gateway

Управувањето со Edge Gateway е можеби најкомплексниот сегмент од управувањето со виртуелниот дата центар. За таа цел во овој дел од документацијата се прикажани основите кои се потребни за редовно и секојдневно управување со Edge Gateway.

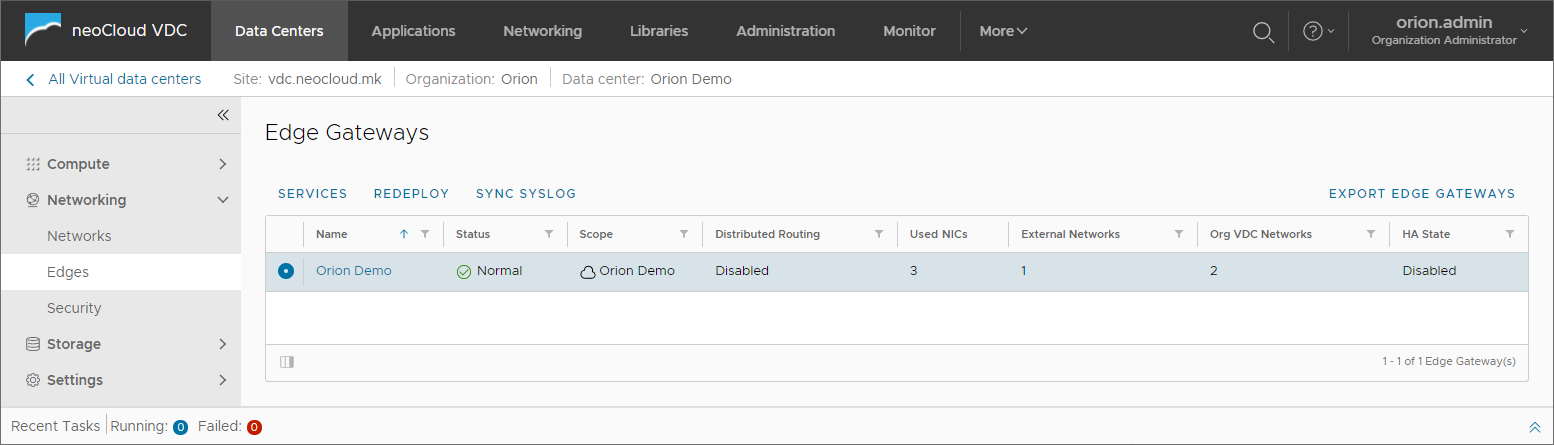

Со одбирање на Edges од левото мени се отвора прегледот на сите Edge Gateway уреди достапни во виртуелниот дата центар. Во самата табела се прикажани вкупниот бројот на мрежни интерфејси кои се употребени, бројот на надворешни мрежи и бројот на внатрешни мрежи. Еден Edge Gateway може да има максимум 10 мрежни интерфејси, што значи дека може да биде поврзан на вкупно 10 мрежи (внатрешни и надворешни).

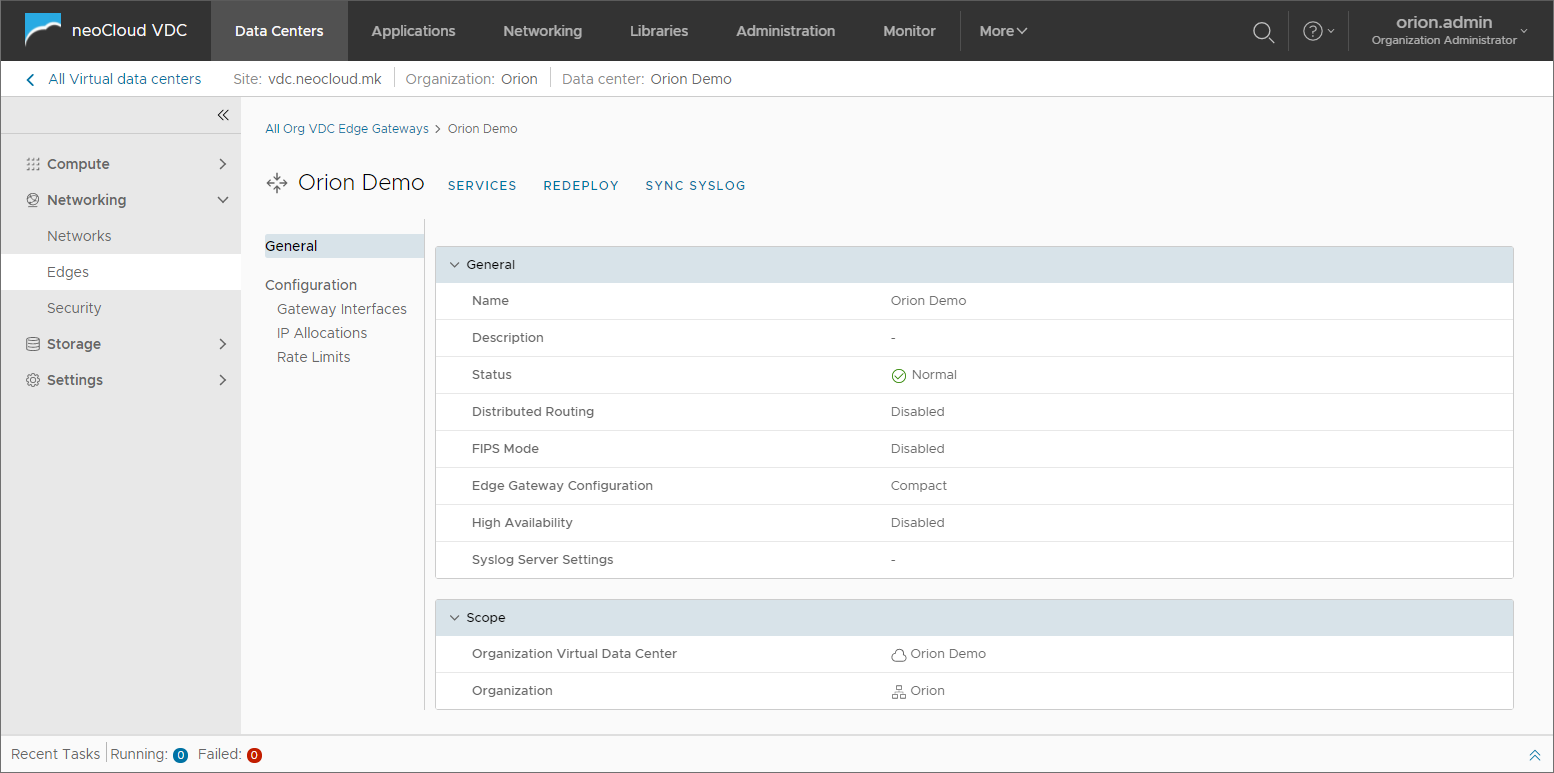

При одбирање на еден од достапните Edge Gateways, се прикажуваат дополнителни информации.

Во General секцијата се достапни информации како името, статусот, типот односно големината на Edge уредот, дали е овозможена High Availability функционалноста и други информации.

Големината дефинира перформансите на уредот и се дефинирана од страна на neoCloud во зависност од големината на виртуелниот дата центар. Доколку High Availability функионалноста е овозможена, два Edge уреди се сместени на различни физички сервери во инфраструктурата со цел минимален прекин (неколку секунди) во случај на испад на физички сервер. Доколку не овозможена HA, прекинот во случај на испад на сервер е помеѓу 2 и 5 минути.

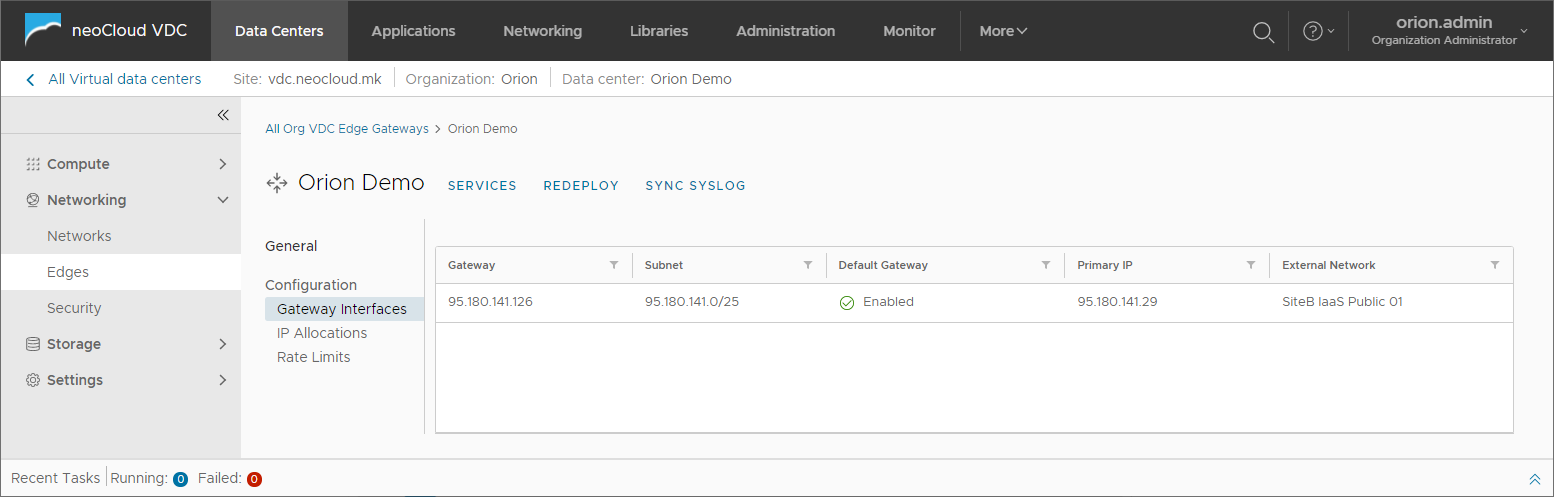

Configuration секцијата е поделена на три под-секции.

Првата е Gateway Interfaces каде се прикажуваат јавните мрежи каде е поврзан Edge уредот и примарната IP адреса на секој од овие интерфејси. Оваа адреса може да се користи за рутирање, аплицирање на firewall и NAT правила, VPN и Load Balancer.

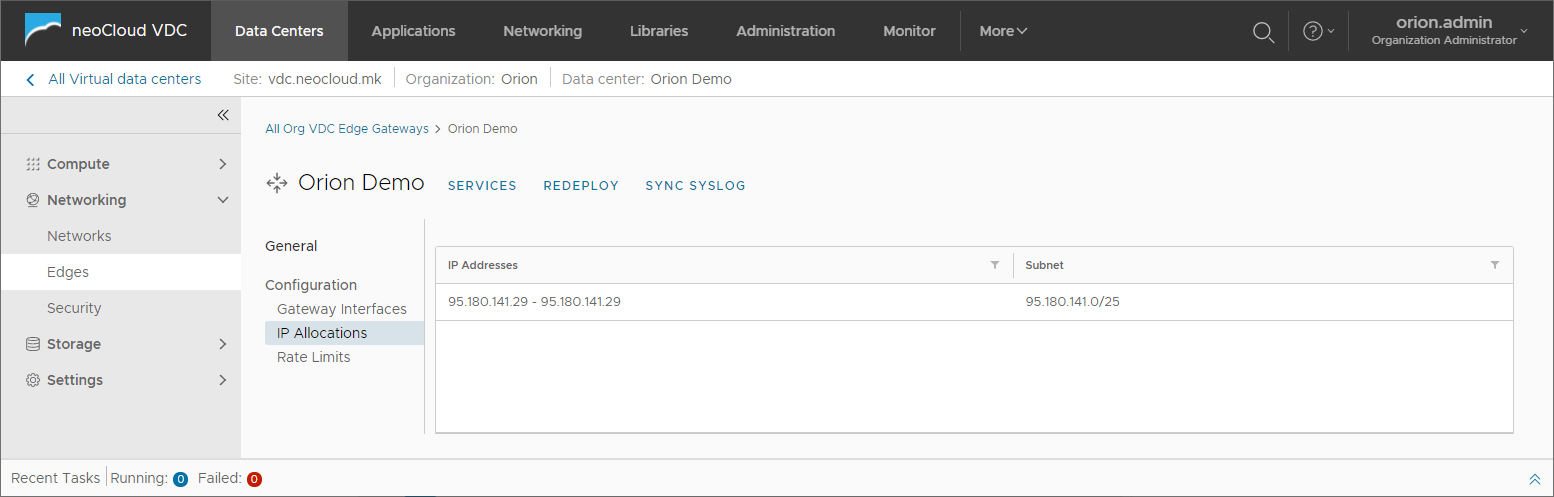

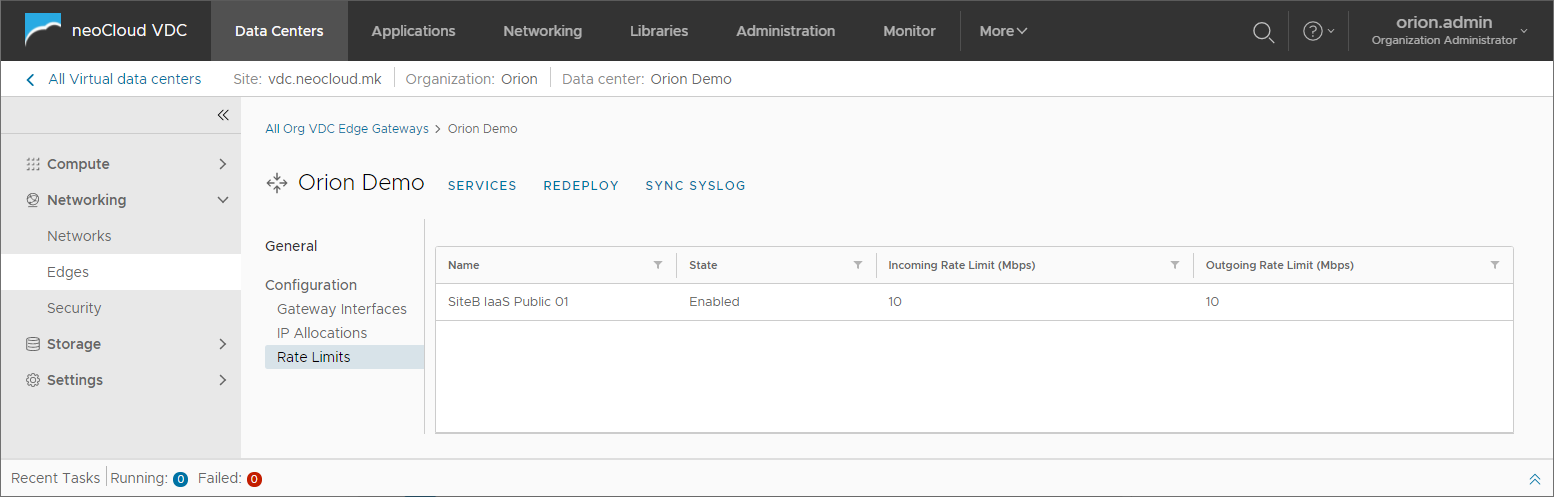

Втората опција IP Allocations прикажува дополнителни IP адреси кои се доделени на Edge со цел објавување на повеќе сервиси и користење на функциите кои ги обезбедува Edge уредот.

Последната опција Rate Limits ја прикажува дефинираната мрежна пропусност (bandwidth) на надворешните интерфејси на Edge уредот.

Дополнителни опции за управување со самиот Edge се Redeploy и Services. Redeploy опцијата се користи во ретки случаи кога има проблем со виртуелниот уред, со што се креира нов виртуелен уред и се аплицира актуелната конфигурација. Истата опција се користи кога се прават надградби на софтверот за мрежна виртуелизација, но ова се врши од страна на администраторите на neoCloud. При Redeploy се јавува прекин во мрежната комуникација од неколку секунди.

Со кликање на Services се управува со поголемиот дел од функционалностите на Edge уредот, прикажани во продолжение на овој документ.

Firewall

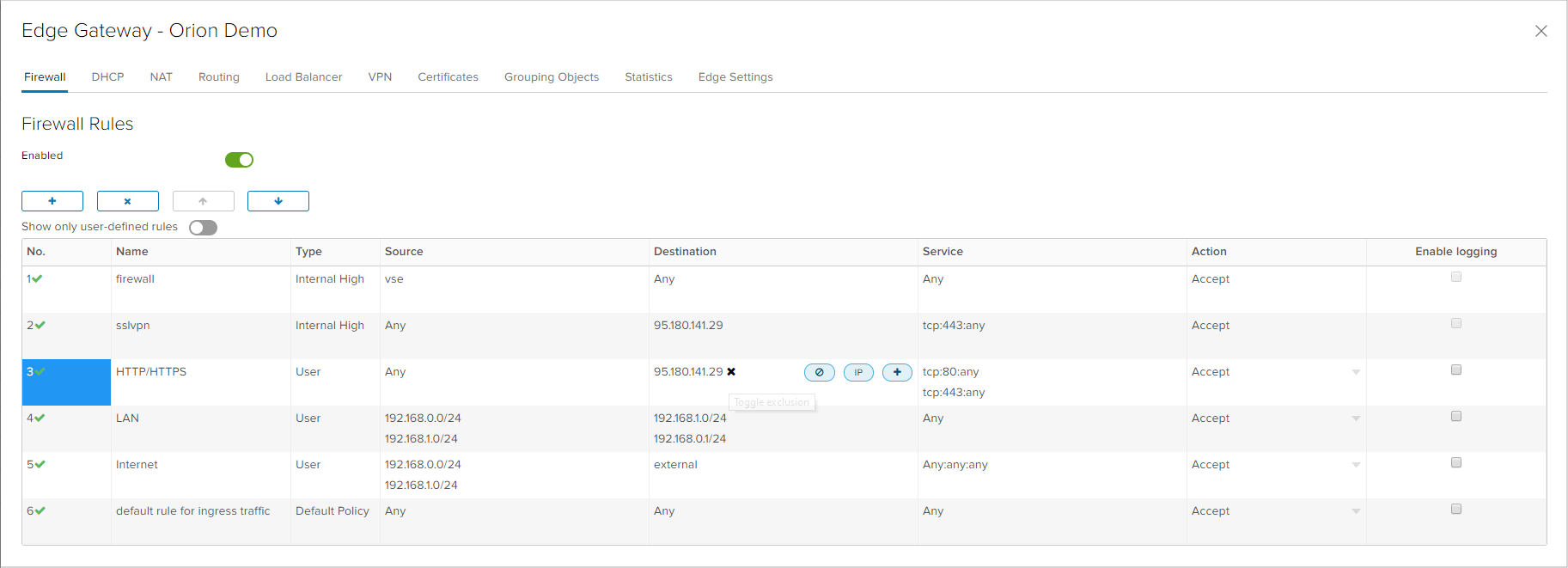

Над главната табела со firewall правилата постојат четири опции: додавање на ново правило, бришење на постоечки правила и промена на позиција (горе/долу). При додавање на ново правило, веднаш се појавува нов запис во табелата каде секое поле е интерактивно и може да се менува доколку се позиционира курсорот.

Правата колона е редниот број на правилото во табелата. Со притиснување на самата бројка можете да ја менувате состојбата на правилото, односно дали ќе биде во функција (зелена штикла) или не (црвен знак). Во втората колона со притиснување на полето за името може да се промени името на правилото. Третата колона го прикажува типот на правилото, односно дали е системско и автоматски генерирано од страна на самиот Edge (Internal High) или дефинирано од страна на корисникот (User).

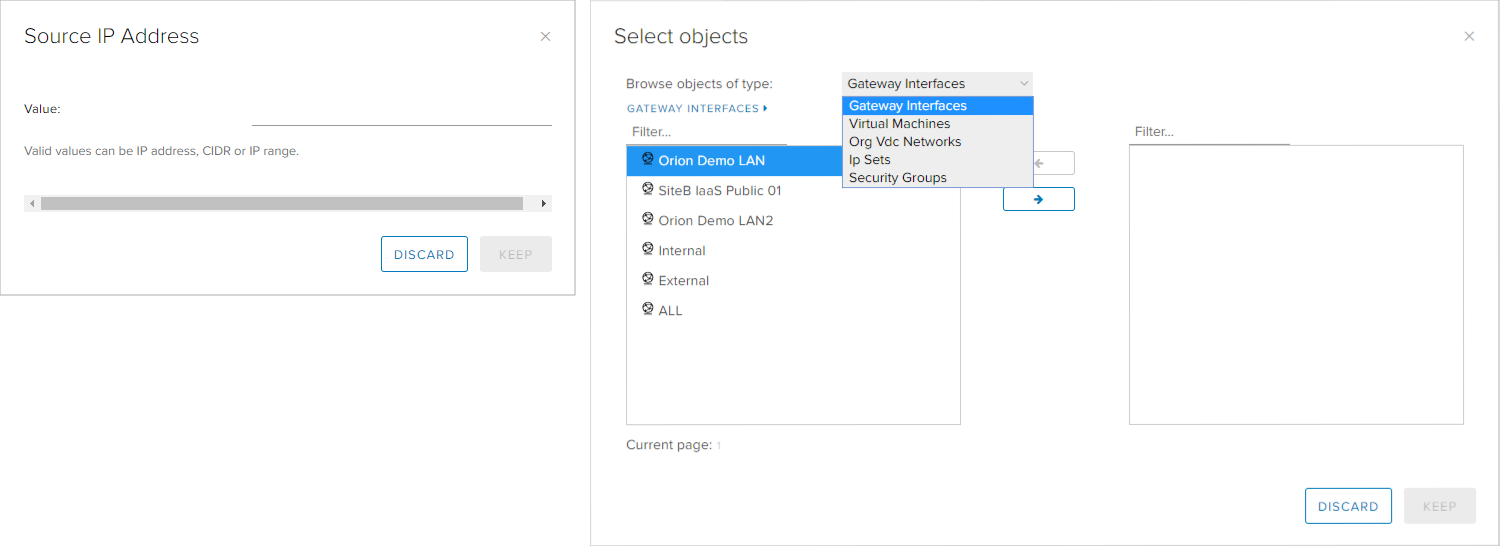

Со позиционирање на полињата Source и Destination се појавуваат три опции по следниот распоред: ексклузија на објектот, додавање на IP или додавање на објект +. Доколку се одбере опцијата IP, потребно е да се внесе IP адреса, опсег или опцијата any. Во едно правило може да се внесуваат поединечни IP адреси од виртуелни машини за кои е потребно да важи одредено правило. Откако ќе биде додадена IP адресата, со повторно притиснување на опцијата IP може да се додаде дополнителна адреса.

Опцијата за додавање објекти нуди многу повеќе опции и го поедноставува дефинирањето на правила. Може да се одбира помеѓу интерфејс, виртуелни машини, организациски мрежи, сет на IP адреси и безбедносни групи. За безбедносни групи и сет на адреси е опфатено во делот за Grouping Objects подолу во документацијата. Доколку се одбира gateway интерфејс, покрај надворешните и внатрешните мрежи постојат и опциите Internal (сите внатрешни мрежи), External (сите надворешни мрежи и ALL (сите мрежи).

Шестата колона, Services, го дефинира протоколот и портата на која се однесува правилото. Со позиционирање на полето се појавува опцијата за додавање на порта/протокол со кликање на +. Во прозорецот кој се отвора, потребно е да се одбере еден од UDP, TCP, ICMP протоколите или Any за сите протоколи, како и соодветната Source и Destination порта (кај UDP и TCP протоколите).

Следната колона, Actions, дефинира дали правилото ќе пропушта сообраќај (Accept) или ќе забранува сообраќај (Deny).

Бришење на објекти (IP адреси, објекти, протоколи и порти) се врши со кликање на X до објектот кој треба да се избрише. Откако ќе се постават сите firewall правила во последниот чекор потребно е да се зачува новата конфигурација на Edge gateway уредот. Истото се прави со притиснување на Save Changes во жолтата статусна лента, која се појавува во горниот дел од прозорецот.

Во конфигурацијата на сликата се дадени три правила за пример, секое со различна примена:

- Правило 3: дозволува сообраќај од било која мрежа до јавната адреса на Edge уредот на порта 80 и 443 од TCP протоколот, односно Edge уредот да пропушта HTTP и HTTPS сообраќај. Во комбинација со соодветно NAT правило, ова може да се користи за објавување на веб сервер.

- Правило 4: дозволува сообраќај помеѓу мрежите 192.168.0.0/24 и 192.168.1.0/24 на било кој протокол и било која порта, во двете насоки. Ова правило се користи за непречена комуникација помеѓу мрежите во виртуелниот дата центар, но не секогаш е препорачливо од безбедносен аспект.

- Правило 5: дозволува сообраќај од мрежите 192.168.0.0/24 и 192.168.1.0/24 кон надворешни мрежи (пример интернет) на било кој протокол и било која порта. Ова правило се користи за интернет пристап од мрежите во виртуелниот дата центар.

NAT

Кај NAT правилата, може да се креираат два типови на правила за транслација:

- SNAT (Source NAT) - правило за транслација на изворната адреса. Најчесто се користи за преведување на внатрешна IP адреса или мрежа во јавна IP адреса. Со тоа, внатрешните адреси се презентираат на интернет со јавната IP адреса.

- DNAT (Destination NAT) - правило за транслација на дестинациска адреса. Најчесто се користи за преведување на јавна IP адреса во приватна IP адреса, каде може да се дефинира и конкретна порта за транслацијата. Со тоа, сервер со внатрешна адреса се објавува на интернет или целосно или на дефинирана порта.

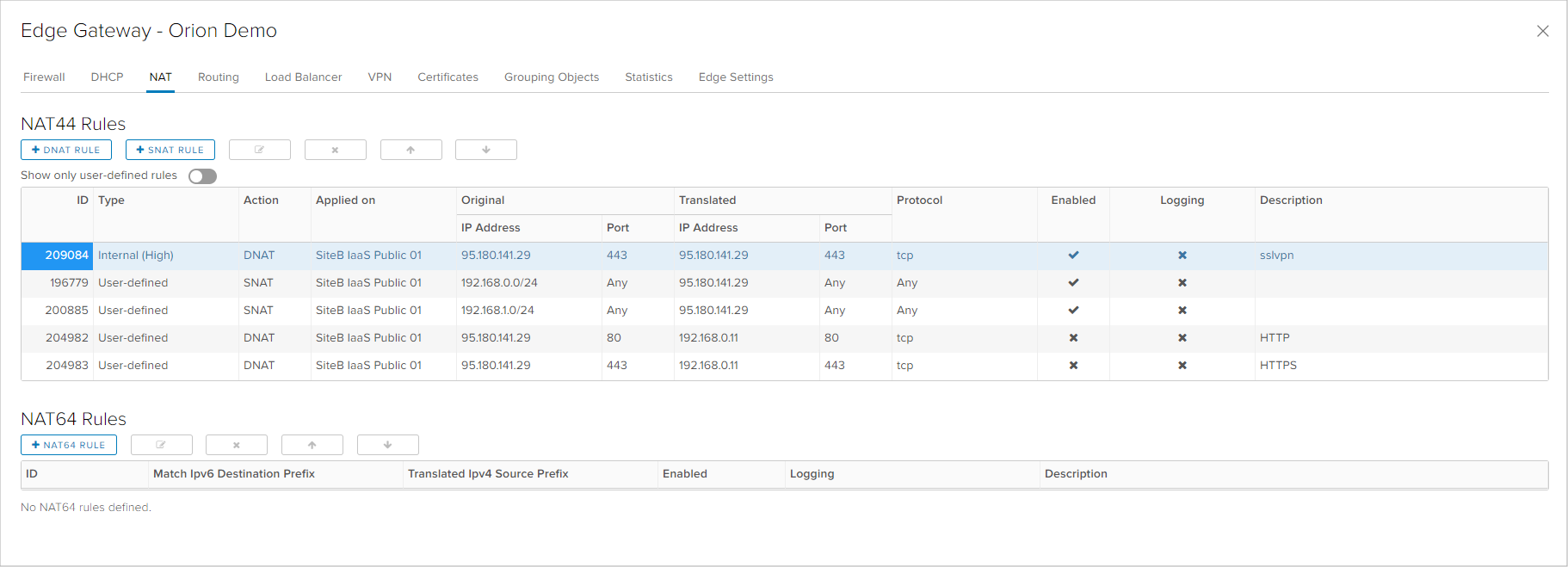

Покрај копчињата за креирање на SNAT и DNAT правилата, во главната табела над NAT правилата се опциите за менување, бришење и промена на позиција на постоечки правила. Како и кај Firewall правилата, постојат Internal (High) правила кои се системски, како и User-defined правила кои се дефинирани од страна на корисникот.

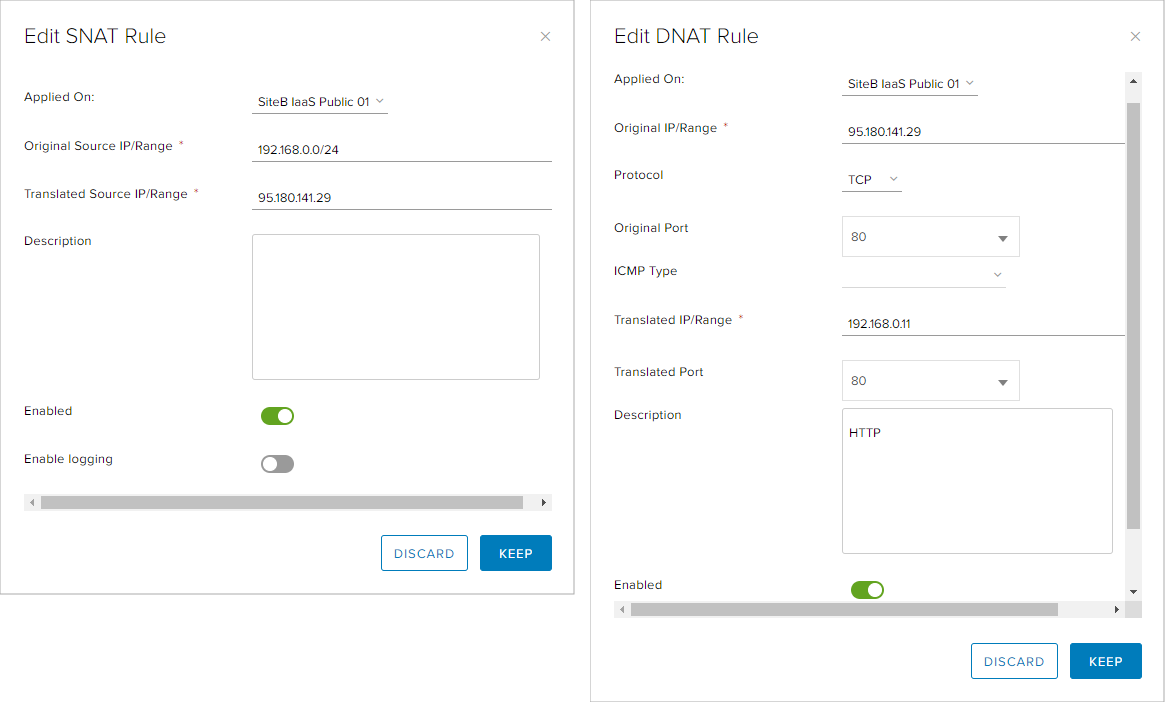

При креирање или менување на SNAT правила, потребно е да се дефинира интерфејсот на кој се аплицира правилото, изворната IP адреса или мрежа, преведената IP адреса и опис на правилото, како и опцијата за овозможување или исклучување на правилото.

При креирање или менување на DNAT правила, потребно е да се дефинираат повеќе параметри. Повторно се дефинира интерфејсот на кој се аплицира правилото, оригиналната IP адреса и портата која се преведува, протоколот и оригиналната портата. Потоа потребно е да се внесат преведената IP адреса, портата на која се преведува сообраќајот и опис на правилото, како и опцијата за овозможување или исклучување на правилото.

Во конфигурацијата на сликата се дадени четири правила за пример со следната примена:

- Правило 2 и 3: SNAT правила кои ги преведуваат внатрешните мрежи 192.168.0.0/24 и 192.168.1.0/24 во надворешната IP адреса 95.180.141.29. Кај SNAT правилата не може да се конфигурира протокол и порти, така што се аплицира за целиот сообраќај.

- Правило 4 и 5: DNAT правила кои го преведуваат TCP сообраќајот на порта 80 и 443 од јавната IP адреса 95.180.141.29 во приватната IP адреса 192.168.0.11 на истите порти. Ова правило, во комбинација со firewall правилото 3, овозможува виртуелна машина со приватна IP адреса да е достапна од интернет на портите 80 и 443.

Рутирање

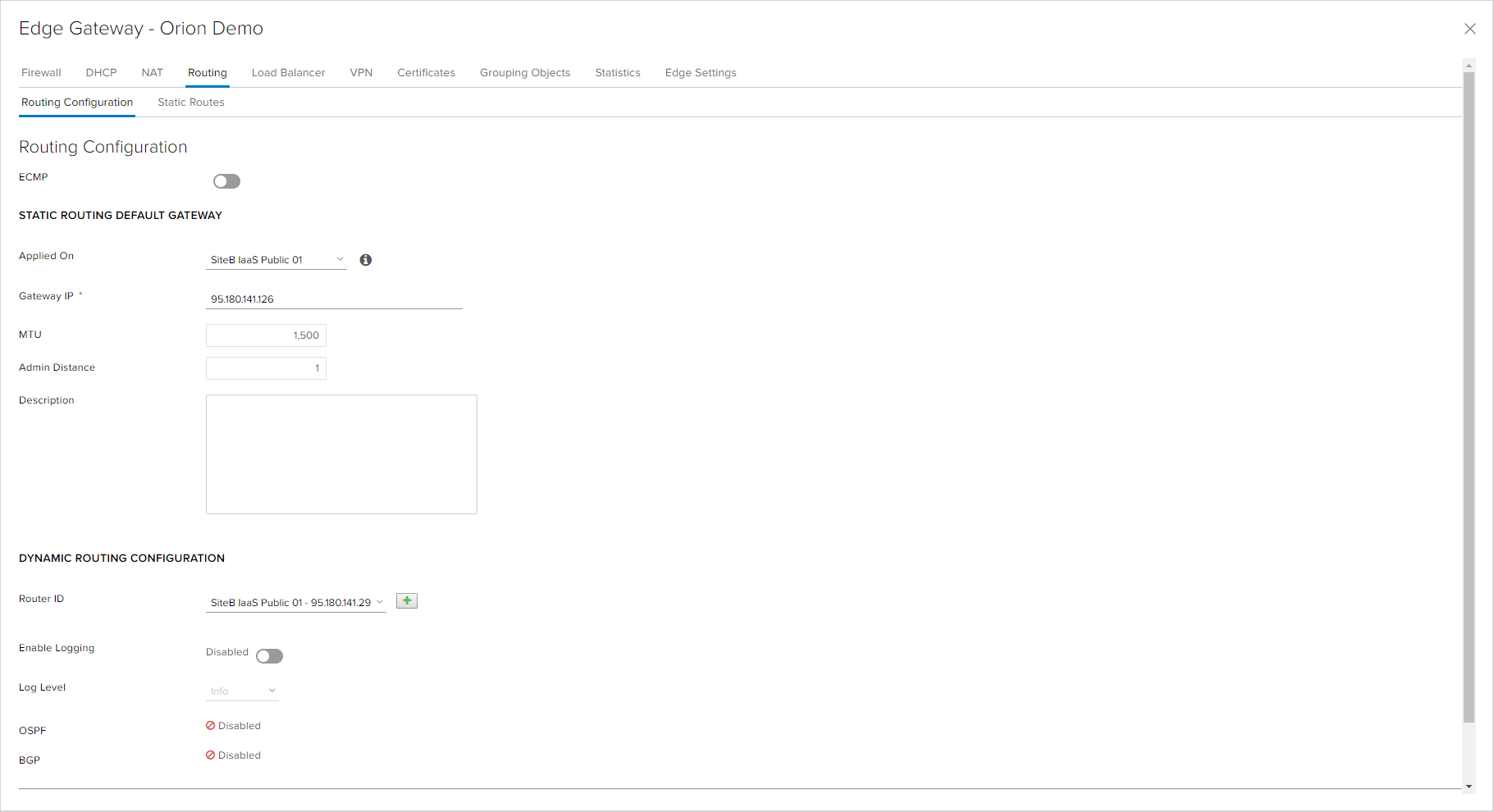

Самиот Edge уред овозможува рутирање на внатрешните мрежи кои се поврзани, односно кои имаат мрежен интерфејс на Edge уредот и мрежи кои се од IPsec или SSL VPN поврзување. Ова рутирање нема потреба од конфигурација и потребно е само firewall правило за комуникација меѓу мрежите за пропуштање на сообраќајот. Рутирањето кон интернет се врши со поставување на Default Gateway на Edge уредот, на соодветниот мрежен интерфејс од надворешната мрежа. Оваа конфигурација се прави автоматски при провизионирање на Edge уредот.

Во случај на Edge уредот да има поврзани повеќе надворешни мрежи, каде една е интернет поврзувањето а друга е пример L2 поврзување со локација на корисник, потребно е да се конфигурираат статички рути. Статичките рути се конфигурираат во табот Static Routes од Routing прегледот на Edge уредот. Кај статичките рути, потребно е да се постават следните параметри:

- Network: мрежата кон која треба да се рутира сообраќајот, пример локалната мрежа на друга локација на корисник со L2 поврзување.

- Next Hop: следата точка во рутирањето кон која треба да се прати сообраќајот наменет за мрежата од претходното поле. Во случај со L2 поврзување, next hop е рутерот кај корисникот кој е поставен во транспортната мрежата (надворешна мрежа на Edge за L2 поврзување).

- Admin Distance: приоритет на рутата во однос на други рути. Бидејќи рутирањето кон интернет е со приоритет 1, статичките рути потребно е да бидат со друг, понизок приоритет. Кај рутите, помалите броеви имаат поголем приоритет.

- Interface: мрежен интерфејс на кој треба да се примени рутата. Во примерот со L2 поврзување, потребно е да се одбере надворешната мрежа за L2 линкот.

Покрај статичките рутирања, Edge уредот овозможува динамичко рутирање со два протоколи кои се најчесто употребувани - OSPF и BGP. Протоколите за динамичко рутирање имаат широка примена, но неколку примени за нивна употреба во виртуелниот дата центар се:

- Доколку корисникот има многу локации со L2 поврзување и особено доколку локациите треба меѓусебно да комуницираат преку Edge уредот, со динамичките рути се избегнува поставување на голем број статички рути. При додавање на нови локации или менување на некоја од локациите, динамичките рути се дистрибуираат автоматски до сите локации.

- Доколку корисникот користи повеќе L2 поврзувања со виртуелниот дата центар (преку еден или повеќе оператори) за редундантно поврзување, овозможувајќи минимален прекин во комуникацијата при испад на еден линк.

- Доколку корисникот има сопствени јавни IP адреси со дедициран AS број кај BGP протоколот.

Динамичките рутирања не може да се конфигурираат од страна на корисниците. Истите се конфигурираат и управуваат од страна на администраторите на neoCloud во координација со корисникот. Сепак, корисникот има увид во статусот на протоколите за динамичко рутирање, како што е прикажано на сликата претходно.

DHCP

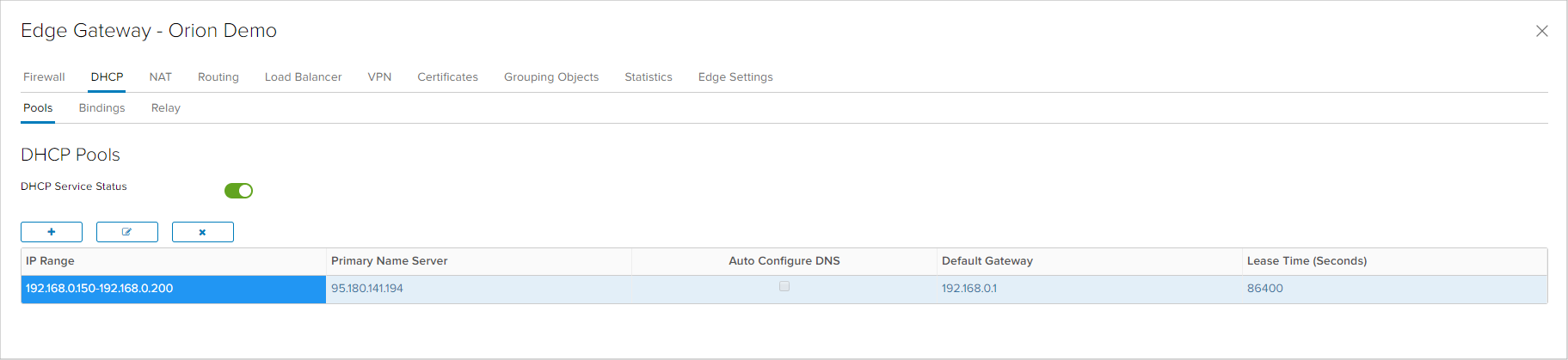

DHCP функционалноста овозможува динамичко доделување на IP на виртуелни машини во виртуелниот дата центар. При конфигурација на DHCP, на самиот почеток потребно е да се овозможи сервисот во полето DHCP Service Status. При креирање на нова конфигурација за DHCP, потребно е да се креира ново поле (Pool), каде се поставуваат параметри за адресниот простор за кој е потребен DHCP, како и пропратните параметри кои ќе ги добиваат клиентите кои ќе добиваат динамичка IP адреса (Domain Name, DNS сервер, Default Gateway, Subnet Mask и Lease Time).

Покрај Pools, DHCP функцијата овозможува две дополнителни функционалности - Binding и Relay. Со Bindings се поставуваат резервации на IP адреси од DHCP за одредена виртуелна машина по MAC адреса на мрежната картичка од виртуелната машина. Relay служи за пренасочување на барањата за динамичка IP адреса кон друг DHCP сервер, со што корисникот може да ја искористи сопствената DHCP инфраструктура за доделување на IP адреси во виртуелниот дата центар.

VPN

IPsec VPN овозможува воспоставување на енкриптиран тунел помеѓу две мрежни локации, преку интернет (поддржани се статички и динамички јавни адреси) или преку L2 поврзување зголемувајќи ја безбедноста во мрежната комуникација. За IPsec VPN, потребно е двете локации кои треба да се поврзат да имаат различни локални мрежи и истите да не се преклопуваат во целокупната мрежна инфраструктура на корисникот. IPsec VPN може целосно да се конфигурира и управува од страна на корисникот преку интерфејсот на Edge уредот.

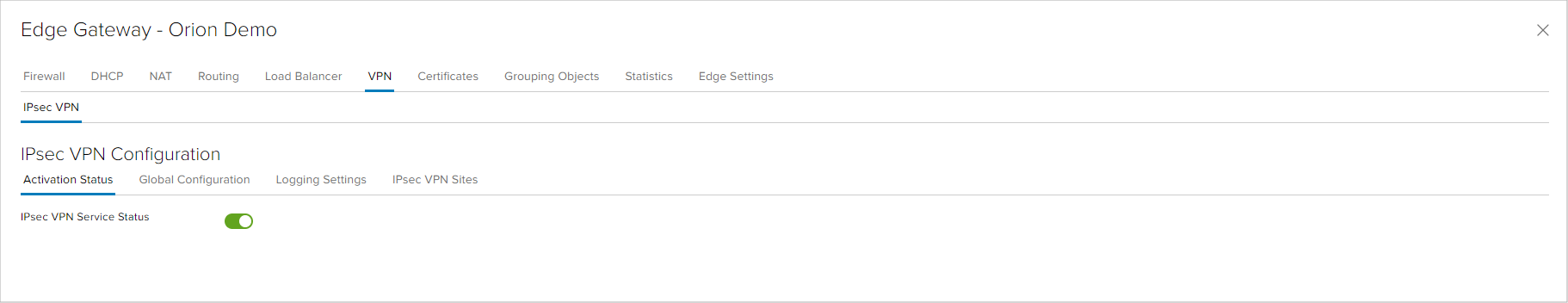

Прв чекор од процесот е да се овозможи IPsec VPN сервисот.

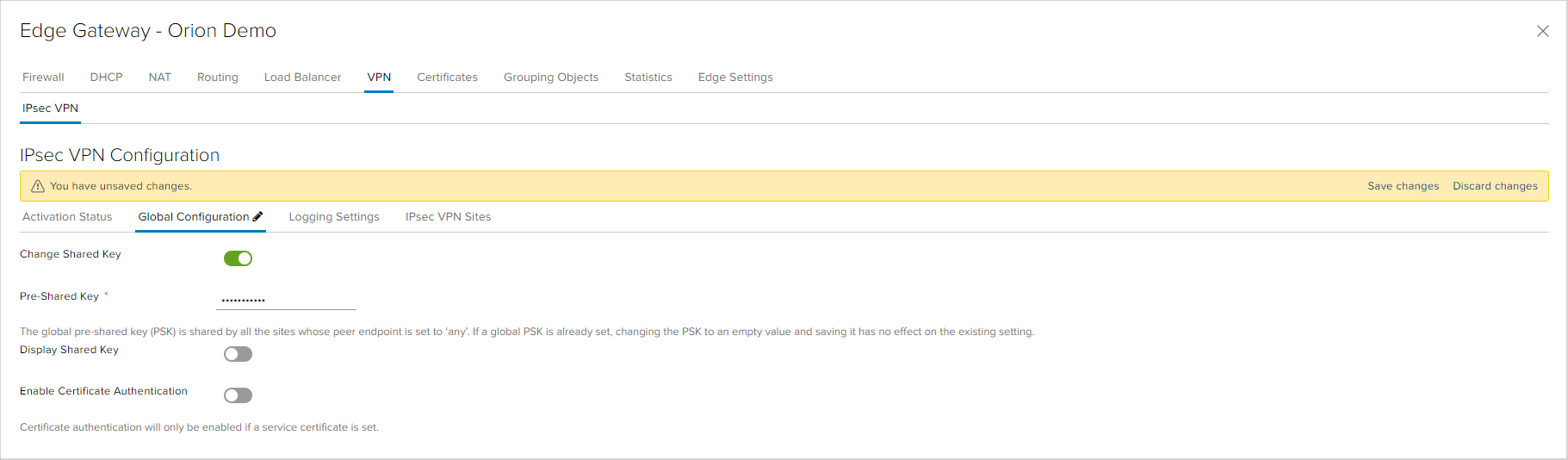

Доколку се воспоставува IPsec VPN со динамичка IP адреса, потребно е да се внесе глобален Pre-shared Key во Global Configuration табот. Покрај оваа опција, на овој таб може да се овозможи опцијата за автентикација на VPN врската со сертификати.

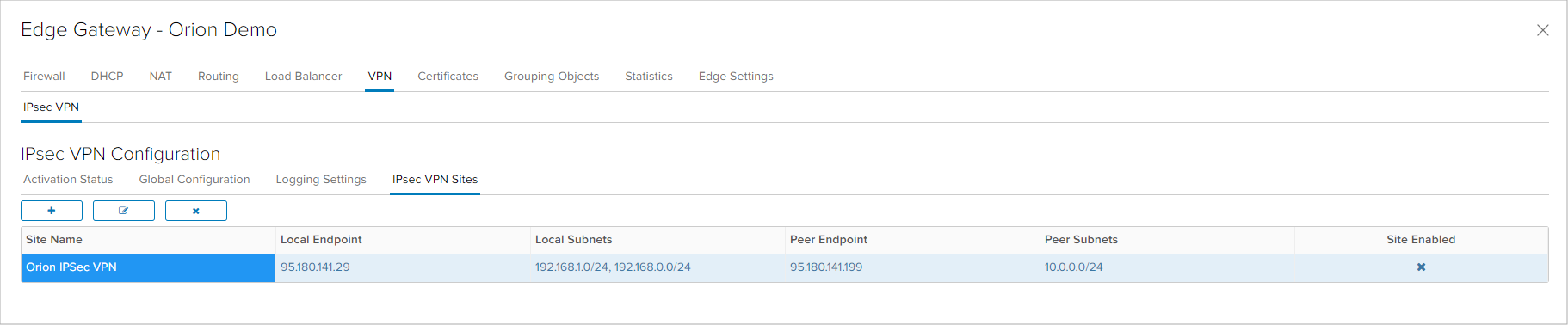

Во последниот таб од VPN прегледот на Edge уредот се конфигурираат самите IPsec VPN врски. Секоја локација со која треба да се направи IPsec VPN се дефинира како Site.

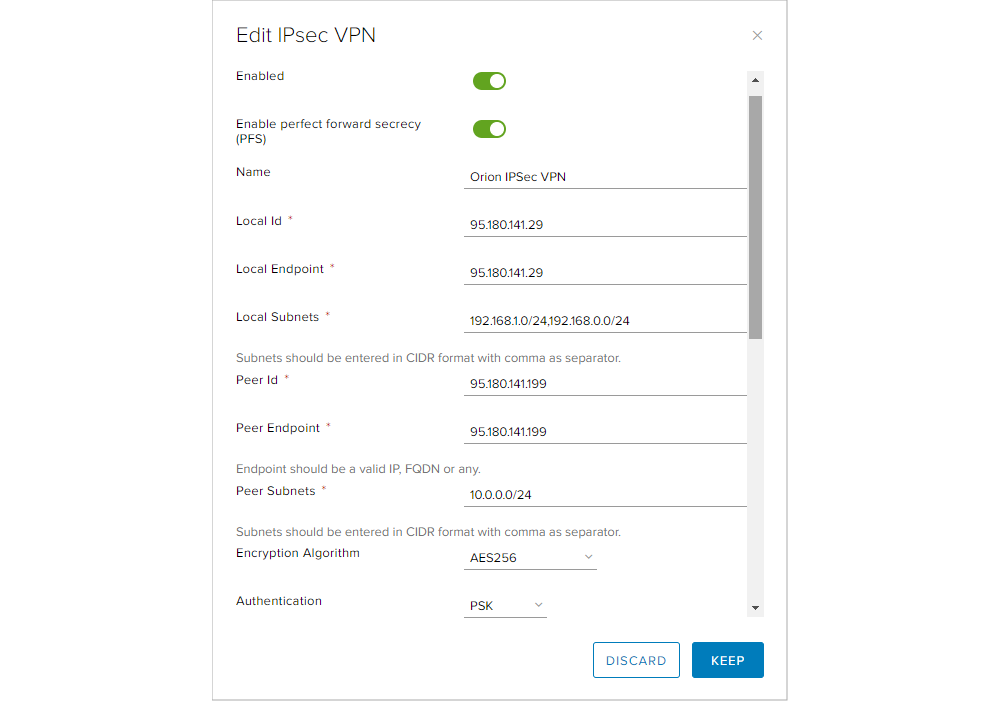

При креирање на IPsec VPN Site, потребно е да се внесат следните параметри:

- Овозможување на Perfect Forward Secrecy (PFS) - зголемување на безбедноста во размената на енкрипциски клучеви.

- Name: Име на IPsec VPN врската.

- Local ID: Идентификација на Edge уредот во врската. Најчесто се користи јавната IP адреса на Edge, но при IPsec VPN каде другиот уред нема статичка IP адреса се користи hostname.

- Local Endpoint: Јавната IP адреса која се користи за врската.

- Local Subnets: локални мрежи кои треба да се рутираат во IPsec VPN врската.

- Peer ID: Идентификација на другиот уред во врската. При врска со статичка јавна IP адреса се користи самата јавната IP адреса на другиот уред или hostname во случај кога другиот уред има динамичка јавна IP адреса.

- Peer Endpoint: статичка јавна IP адреса на другиот уред или any доколку јавната IP адреса е динамичка.

- Peer Subnets: мрежи на другата локација кои треба да се рутираат во IPsec VPN врската.

- Encryption Algorithm: избор помеѓу AES, AES256 или AES-GCM алгоритмите за енкрипција

- Authentication: избор за начинот на автентикација - Pre-Shared Key (PSK) или Certificate

- Pre-Shared Key: доколку се конфигурира IPsec VPN со статичка јавна IP адреса, потребно е да се внесе Pre-Shared Key. Глобалниот Pre-Shared Key се користи само кај IPsec VPN врски со динамичка јавна IP адреса.

- Diffie-Hellman Group: избор помеѓу DH2, DH5, DH14, DH15, DH16

- Digest Algorithm: избор помеѓу SHA и SHA256

- IKE Option: избор помеѓу IKEv1, IKEv2 и IKEFlex (обид за воспоставување на IKEv2 и доколку не е успешно, обид за IKEv1)

- IKE Responder Only: дефинира дали Edge уредот ќе биде иницијатор или прифаќач на IKE протоколот

- Session Type: избор помеѓу Policy based session и Route based session. Кај Policy based потребно е локалните мрежи да бидат дефинирани како интерфејси на Edge уредот, додека кај Route based се креира Virtual Tunnel Interface (VTI) за секоја мрежа која треба да се енкапсулира во IPSec тунелот.

L2 VPN овозможува воспоставување на енкриптиран тунел помеѓу две локации преку интернет или преку L2 поврзување на начин што го проширува истиот мрежен сегмент помеѓу двете локации. Со L2 VPN се овозможува мигрирање на сервисите во виртуелниот дата центар без притоа да се менуваат IP адресите на серверите, да се имплементираат нови поврзувања и рутирања, како и нови firewall правила. Конфигурацијата на L2 VPN се врши од страна на администраторите на neoCloud, но покрај конфигурација на Edge уредот, потребна е инсталација и конфигурација на компонента во VMware vSphere виртуелна околина на корисникот.

SSL VPN овозможува поврзување на клиентски компјутери директно во виртуелниот дата центар преку енкриптиран тунел. Клиентот се инсталира директно на клиентскиот компјутер, а поддржани се Windows, Linux и Mac оперативни системи. Самата конфигурација на SSL VPN сервисот се врши од страна на систем администраторите на neoCloud во координација со корисникот за дефинирање на корисничките профили и мрежата во која се поврзуваат клиентите. Со firewall правила може да се ограничи пристапот до виртуелните машини во виртуелниот дата центар. Дополнително, SSL VPN сервисот овозможува LDAP автентикација, па доколку има LDAP (или Active Directory) сервер во виртуелниот дата центар може да се користат истите кориснички профили од инфраструктурата на корисникот.

Load Balancer

Овој сервис на Edge уредот овозможува дистрибуирање на сообраќај од апликации кои работат на TCP, UDP, HTTP или HTTPS сообраќај. Load Balancer-от работи на принцип на “слушање” на дефиниран сообраќај и препраќање на сообраќајот кон два или повеќе сервери кои ги опслужуваат апликативните сесии.

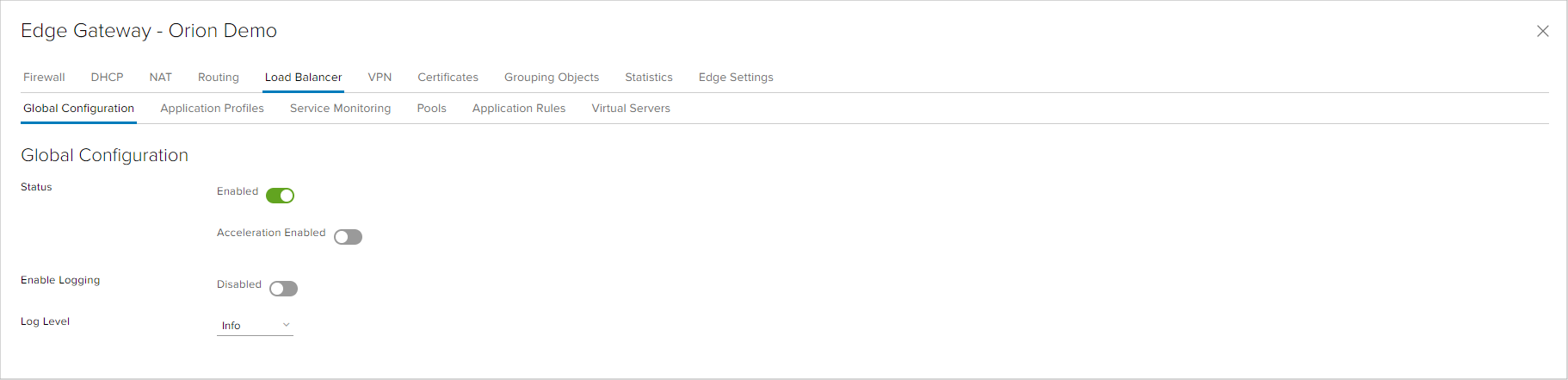

Иницијално, за да се активира самиот сервис на Load Balancer-от, потребно е да се овозможи преку глобалната конфигурација.

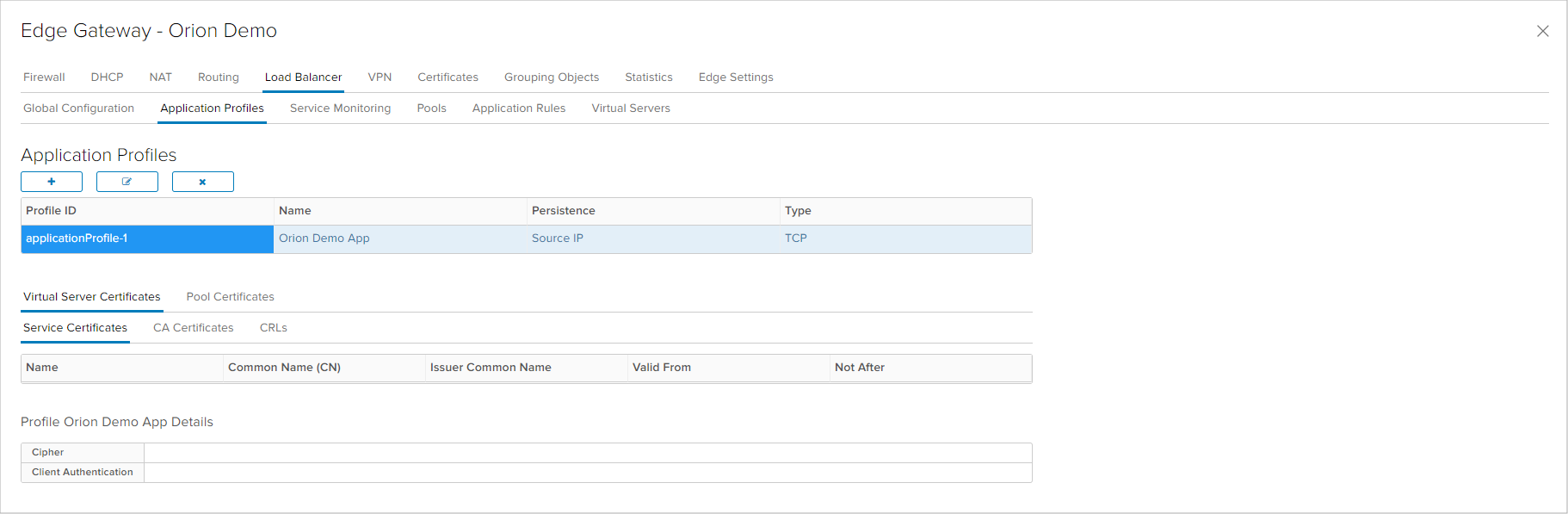

Application Profiles е првиот чекор од конфигурација на Load Balancer, каде се дефинира типот на апликацијата преку протоколот кој се користи (TCP, UDP, HTTP или HTTPS), начинот на задржување на сесијата (session persistence). Во поголемиот дел од конфигурациите, Source IP е најсоодветниот метод за задржување на сесиите. Кај HTTPS апликациите може да се дефинираат и параметри поврзани со сертификатот на апликацијата кој може да се постави на самиот Edge или да се овозможи SSL Passthrough за терминирање на самиот апликативен сервер.

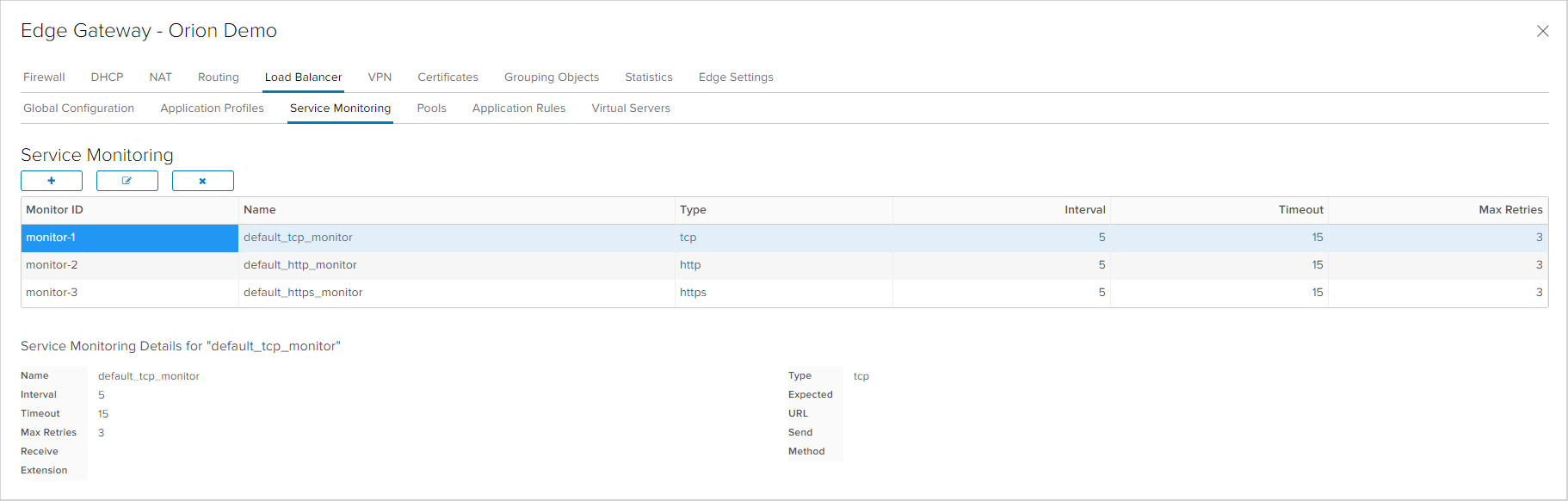

Service Monitoring табот дефинира мониторинг на апликацијата која се наоѓа позади Load Balancer. Преку мониторингот на апликацијата, Load Balancer-от одлучува дали серверот кој ги опслужува сесиите е активен и дали сообраќајот да го праќа на тој сервер. Во стандардната конфигурација се поставени 3 монитори за TCP, HTTP и HTTPS сообраќај. Кај HTTP и HTTPS мониторите постојат поголем број на опции со кои се дефинира http одговорот кој се очекува од серверот, не само проверка дали серверот “слуша” на дефинираните порти.

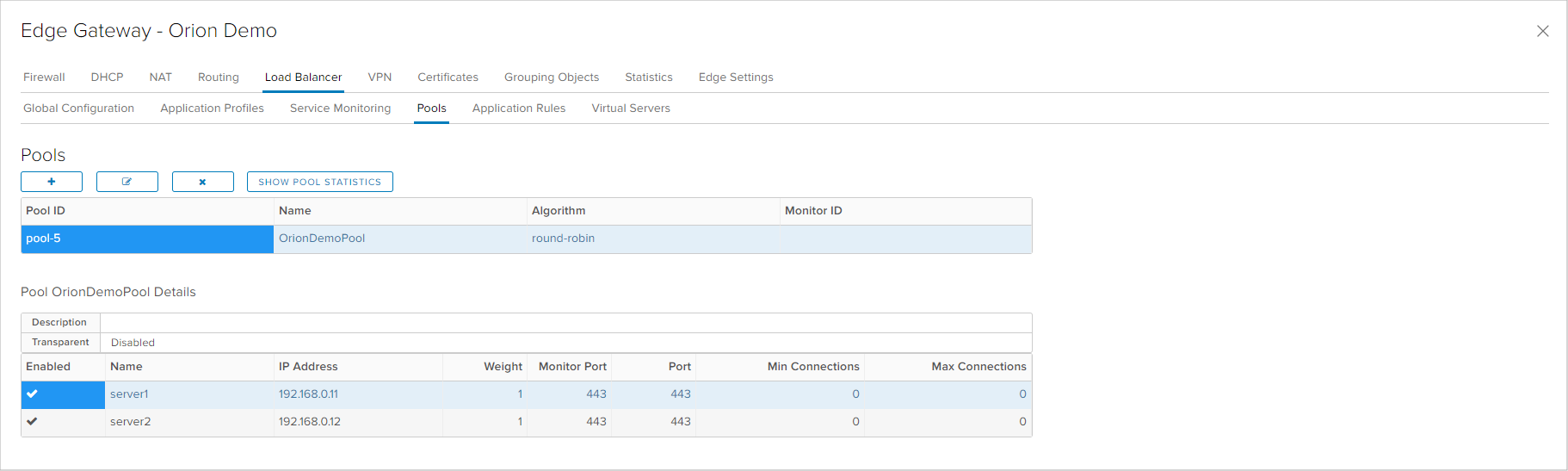

Во Pools табот се дефинираат серверите кои се наоѓаат позади Load Balancer и алгоритамот кој се користи за препраќање на сесиите. Кај алгоритамот, може да се избере една од следните опции:

- Round Robin претставува алгоритам каде пренасочувањето на сообраќајот се одлучува по пат на одбирање на следната дестинација од листата на членови

- IP Hash е тип на алгоритам, во кој се извршува математичко пресметување на секој пакет од IP адресата на изворот и на тој начин се одлучува кој од двата учесника ќе биде искористен

- Least Connected алгоритамот поседува евиденција на активни конекции за секој од членовите и испраќа нова конекција до серверот со најмал број на активни конекции

- URI (Uniform Resource Identifier) е низа од карактери кои се користат за да се идентификува името на ресурсот. Ваквиот тип на идентификација овозможува интеракција преку мрежа користејќи специфични протоколи. Овој тип на алгоритам е достапен само кај HTTP сервисот

- HTTP Header претставува тип на алгоритам каде што во секое барање (HTTP request) потребно е да биде содржана информацијата која е предефинирана во Algorithm Parameters

- URL е проверка на специфичен аргумент во секој query string на HTTP GET барање испратен до Load Balancer

Во табелата за Members потребно е да се додадат најмалку два члена кои ќе ја сочинуваат Load Balance групата, каде што дефинираме IP адреса, тежинска вредност и портата на која праќа сообраќајот и портата на која ќе се мониторира.

Во Application Rules, можат да се поставуваат скрипти како апликациски правила. Детални информации за поддржаните скрипти може да се најде во официјалната документација.

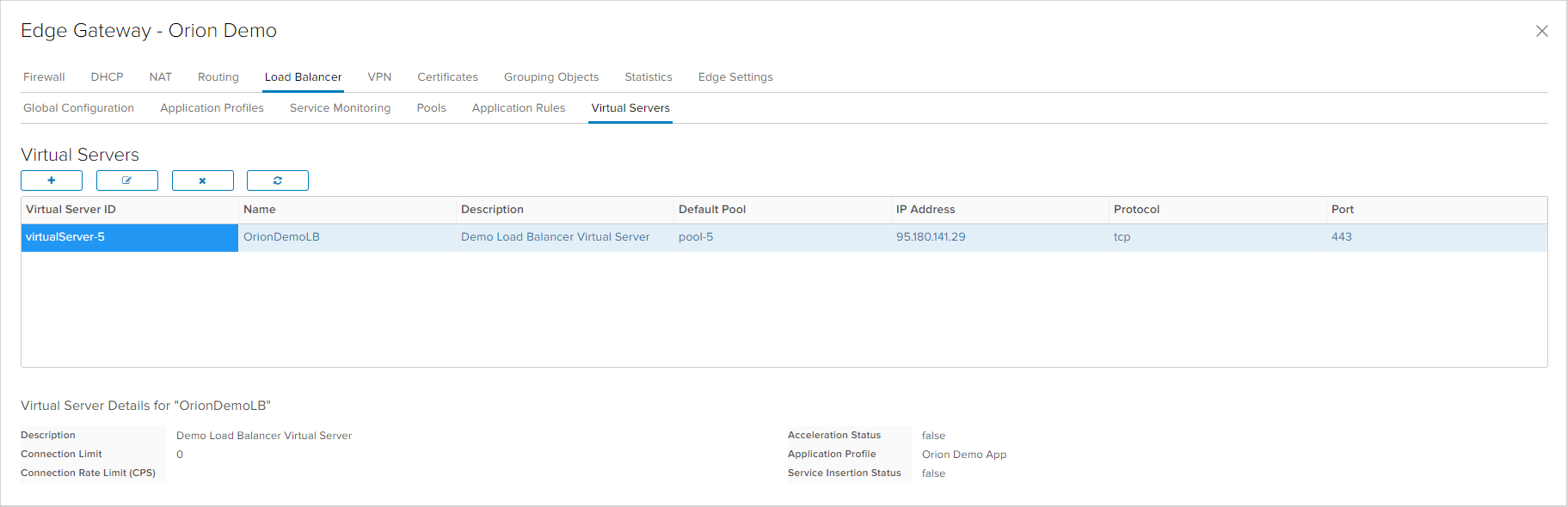

Последниот чекор е дефинирање на Virtual Server каде сите претходно дефинирани параметри се соединуваат (како Application Profile и Default Pool), се одбира протоколот и портата на која треба да “слуша” виртуелниот сервер и се поставува IP адресата на Edge уредот која ќе биде одговорна за прифаќање на сообраќајот кој треба да се дистрибуира. IP адресата може да биде една од достапните јавни IP адреси на Edge уредот или од приватните IP адреси кои се дефинирани како интерфејс на Edge уредот.

Certificates

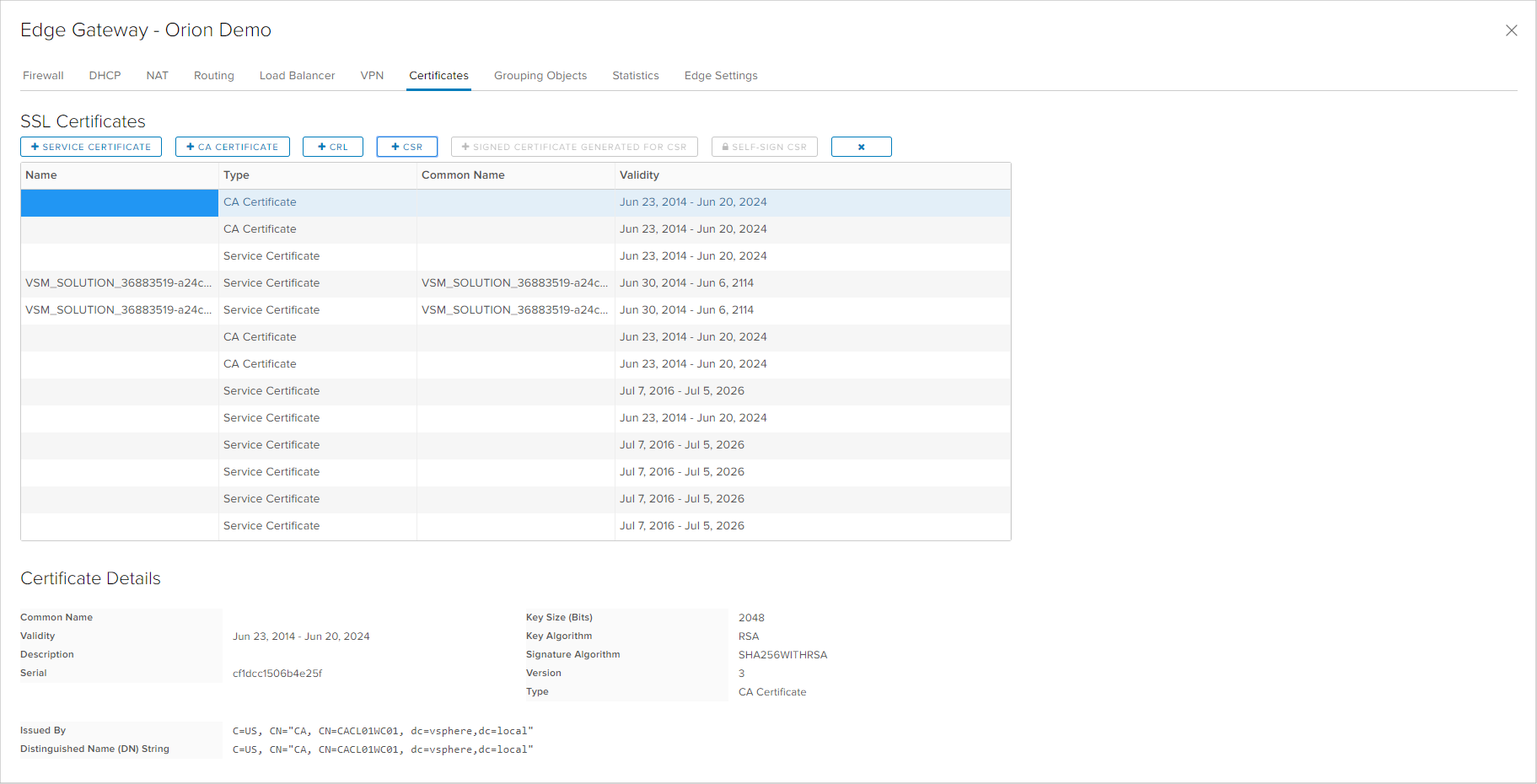

Сертификати може да се користат од страна на Edge уредот за Load Balancer и VPN сервисите. Самиот Edge уред има интерно генерирани сертификати, но постои можност да се користат сертификати издадени од јавен или интерен Certificate Authority сервер.

Со цел користење на сертификат од CA, потребно е да се импортира самиот сертификат како Service Certificate, сертификатот од CA серверот како CA Certificate и опционално листата за повлечени сертификати како CRL. Дополнително, Edge уредот овозможува генерирање на Certificate Signing Request со кој потоа може да се генерира сертификатот од Certificate Authority. При креирање на CSR, потребно е да се внесат сите параметри кои треба да ги содржи сертификатот.

Grouping Objects

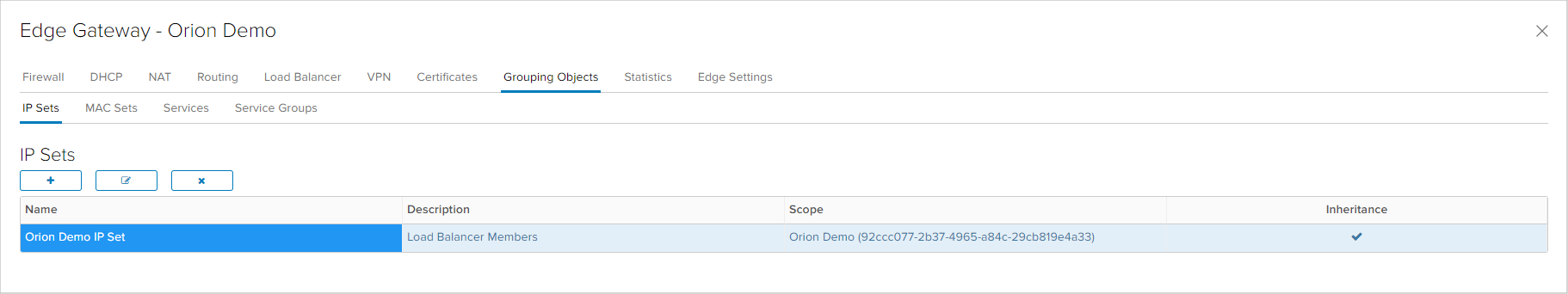

Табот Grouping Objects содржи објекти кои може да се користат во некои од сервисите (како Firewall, NAT и слично) со цел поедноставно управување со конфигурацијата на Edge уредот. Како Grouping objects може да се креираат IP Sets, MAC Sets, Services и Service Groups.

IP Sets и MAC Sets може да се креираат објекти кои содржат листа или опсег на IP или MAC адреси, додека кај Services и Service Groups објектите се веќе предефинирани.

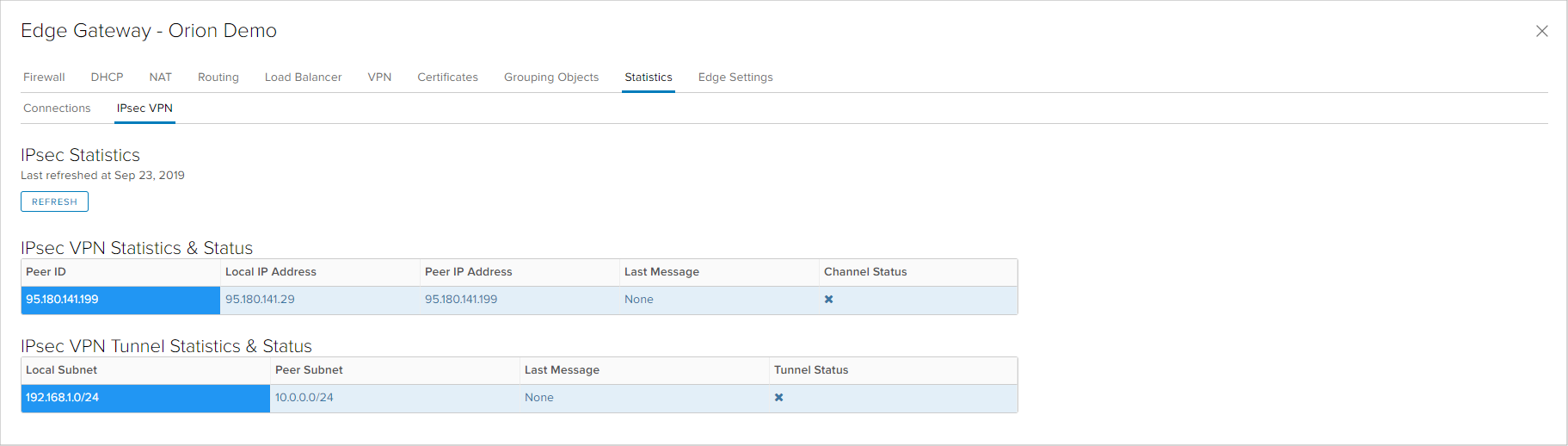

Statistics

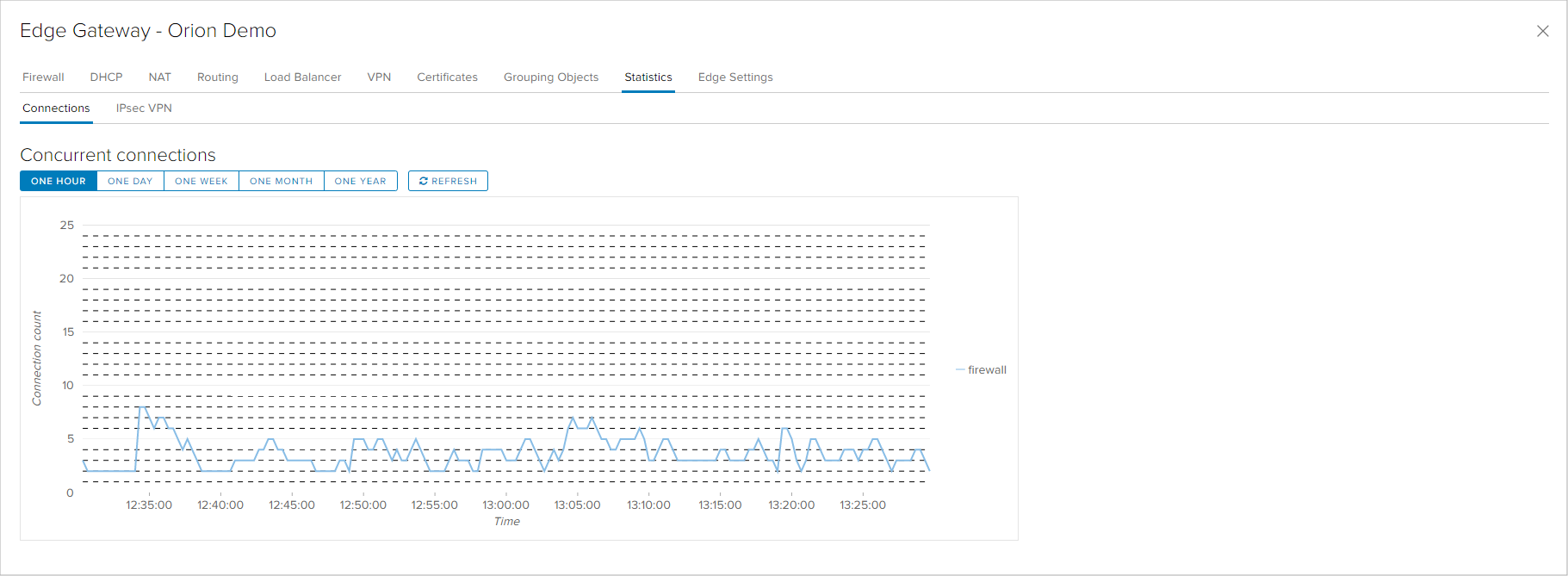

Во Statistics табот на Edge уредот може да се има увид два типови на статистика кои можат да помогнат дијагностика на проблеми или едноставно за преглед на статусот. Едната статистика е бројот на активни конекции кои поминуваат преку Edge уредот.

Другите информации се статистика и статус на IPSec VPN конекциите и тунелите.