Управување со SoftEther VPN сервер преку SoftEther VPN Server Manager

Преземање и инсталација на SoftEther VPN Server Manager

SoftEther VPN Server Manager софтверот се презема од официјалната страна за преземање на SoftEther:

Алтернативно, последната верзија на Server Manager за Windows може да се преземе дирекнто од следниот линк:

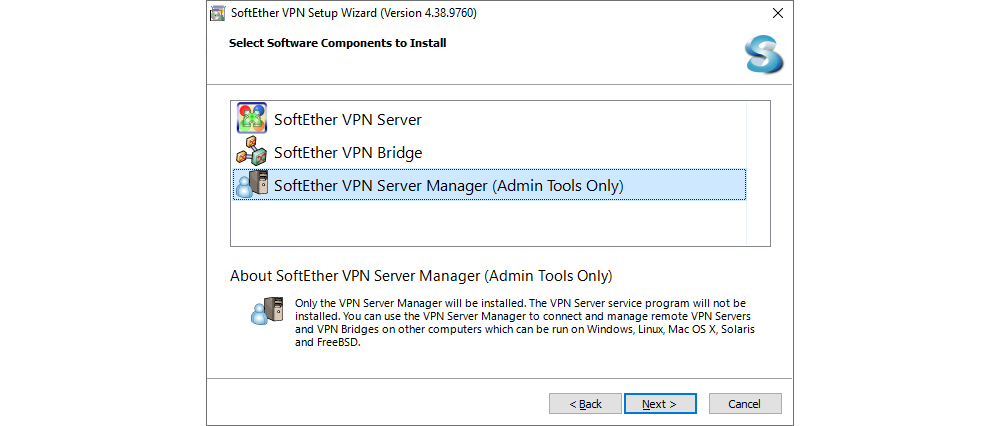

Преземениот софтвер ги содржи SoftEther VPN Server, SoftEther VPN Bridge и SoftEther VPN Server Manager. Самиот процес на инсталација е многу сличен како инсталација на SoftEther VPN клиентот за Windows. При изборот на кој софтвер ќе биде инсталиран, потребно е да се одбере опцијата SoftEther VPN Server Manager (Admin Tools only).

Неопходни Firewall и NAT правила во VDC

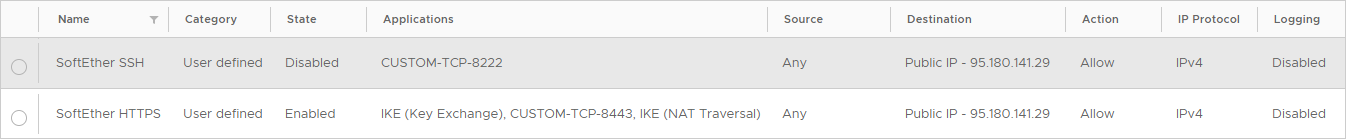

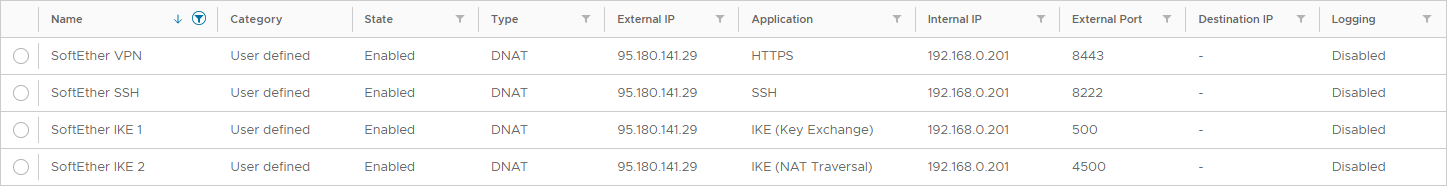

За SoftEther VPN серверот да може да прима конекции од VPN клиент и VPN Server Manager, потребно е да се објават сите неопходни порти. Во зависност од типот на VPN конекции кои се користат, SoftEther VPN Client и/или L2TP over IPSec, потребно е да се пропуштат различни порти. При користење на SoftEther VPN клиенти потребно е објавување на TCP порта 443 (HTTPS комуникација), додека при корситење на L2TP over IPSec потребно е да се објават UDP портите 500 и 4500.

TCP портата 443 често се користи за објавување на веб сервери, па можно е да се направи промена на јавната порта во однос на приватната порта за објавување на SoftEther VPN серверот (port forwarding). Пример, SoftEther VPN серверот може да се објави на интернет на TCP порта 8443 која ќе се пренесе на TCP порта 443 од самиот сервер.

Во дадениот пример за Firewall правилата се дефинира пропуштање на TCP портата 8443 и UDP портите 500 и 4500 на јавната IP адреса.

DNAT правилата ја пренесуваат јавно објавената TCP порта 8443 кон TCP портата 443 на SoftEther VPN Server виртуелната машина, додека јавно објавените UDP порти 500 и 4500 се пренесуваат без измена.

Слично на овие правила, може да се направат Firewall и NAT правила за SSH конекција до SoftEther VPN Server виртуелната машина, каде наместо објавување на порта 22 може да се направи NAT на друга порта, како на пример 8222.

Поврзување со SoftEther VPN Server

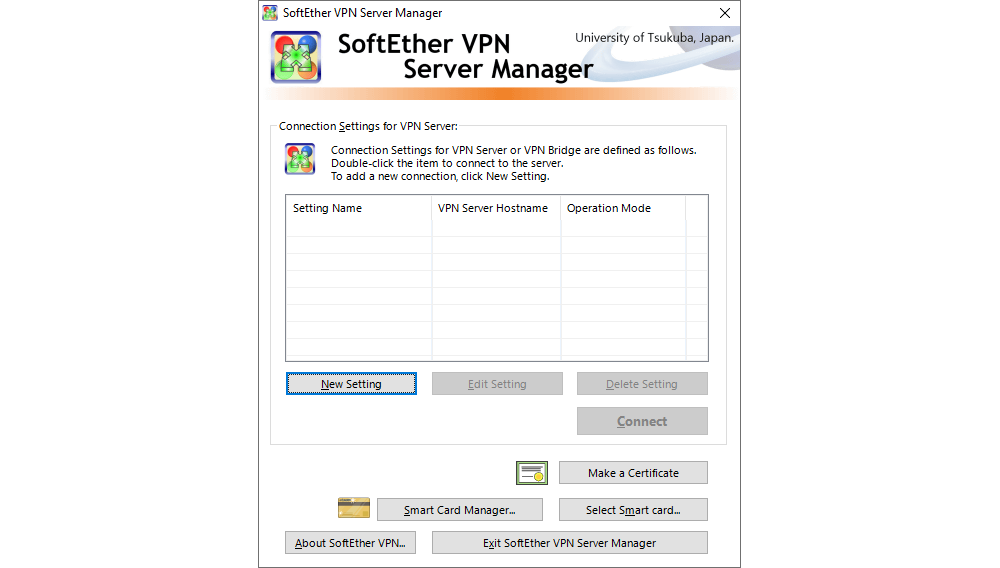

По инсталација и стартување на SoftEther VPN Server Manager потребно е да се оствари конекција со SoftEther VPN серверот и да се додаде во Server Manager за да може да се управува.

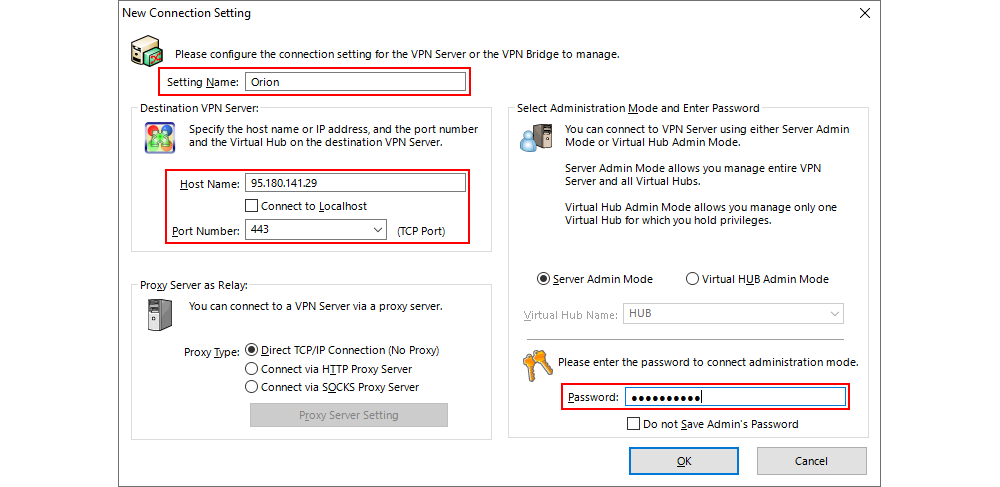

Со кликање на New Settings со отвора нов прозорец каде треба да се внесат неколку неопходни параметри за SoftEther VPN серверот:

- Setting Name: Име на конекцијата, односно на SoftEther VPN серверот, со цел полесно препознавање при управување со повеќе сервери.

- Host Name: Име или IP адреса на VPN серверот.

- Port Number: Порта на која се врши поврзувањето со VPN серверот.

- Password: Лозинка за најава на VPN серверот.

Предефинирана лозинка: se.P@ssw0rd

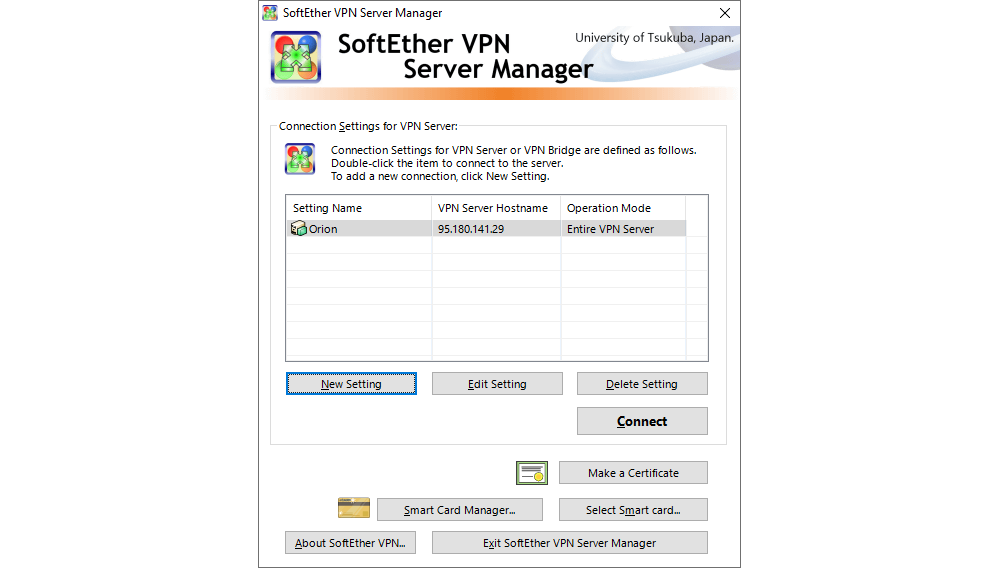

По завршување на процесот за додавање на серверот, на иницијалниот екран од интерфејсот се прикажува создадената конекција. Со кликање на Connect се остварува конекција за управување со SoftEther VPN серверот.

Управување на SoftEther VPN Server

Сите параметри од SoftEther VPN серверот може да се управуваат преку SoftEther VPN Server Manager, затоа интерфејсот има големи број на опции. Во оваа документација се прикажани основните можности за конфигурација и управување, со цел остварување VPN врска преку клиенти за Windows и Linux оперативни системи.

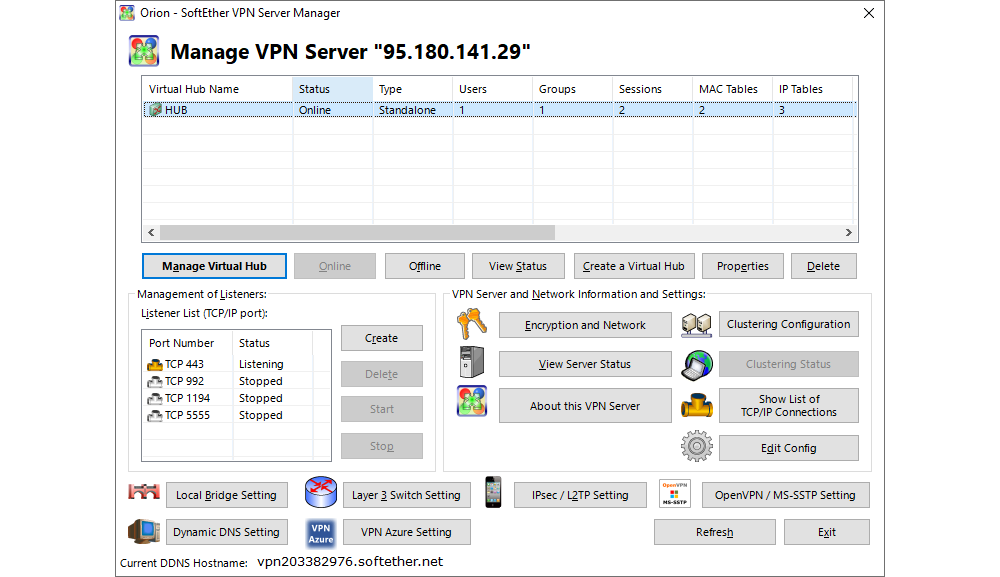

Во иницијалниот екран за управување со VPN серверот може да се управува со Virtual Hub, да се прегледа статусот на серверот или на Virtual Hub, да се прикажат активните конекции до серверот итн.

⚠️Напомена: По провизионирање на нов SoftEther VPN Server, првата работа која во иницијалната конфигурација која треба да се направи е да се промени администраторската лозинка на самиот VPN сервер. Оваа постапка се прави преку SoftEther VPN Server Manager, каде по најава на серверот треба да се кликне на Encryption and Network. Во новиот прозорец има копче Change Admin Password каде треба да се внесе новата лозинка.

SoftEther VPN серверот овозможува конфигурација на повеќе Virtual Hub, каде секој има посебен Layer 2 мрежен сегмент и изолација во мрежната комуникација, корисничките профили, сертификати и други параметри. Во шаблонот е конфигуриран еден Virtual Hub, но администраторите на системот може да дефинираат повеќе доколку има потреба.

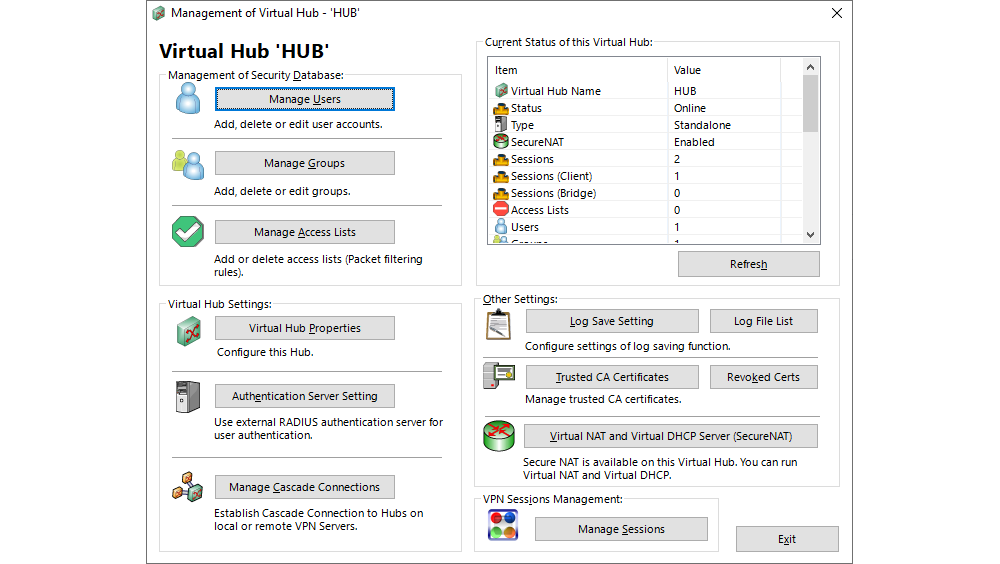

Со одбирање на Virtual Hub и кликање на Manage Virtual Hub се отвора нов прозорец со преглед на статус, како и опциите за управување со кориснички профили и групи, Virtual NAT and Virtual DHCP Server и други опции.

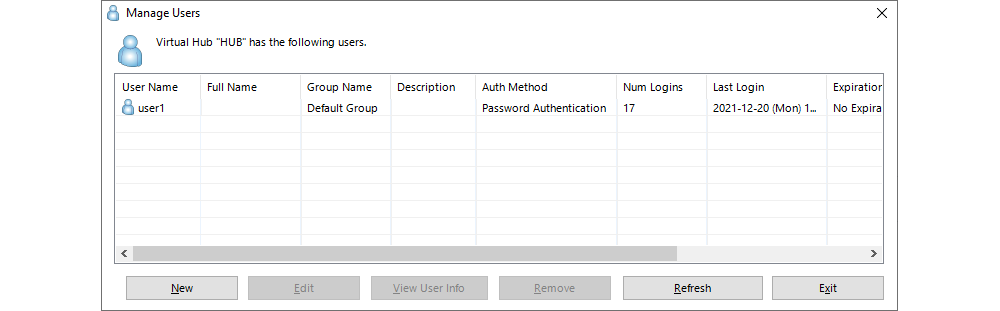

Со кликање на Manage Users се отвора нов прозорец каде се прикажува листа на сите конфигурирани кориснички профили и преку кој може да се создадат нови кориснички профили и да се избришат или променат постоечки профили.

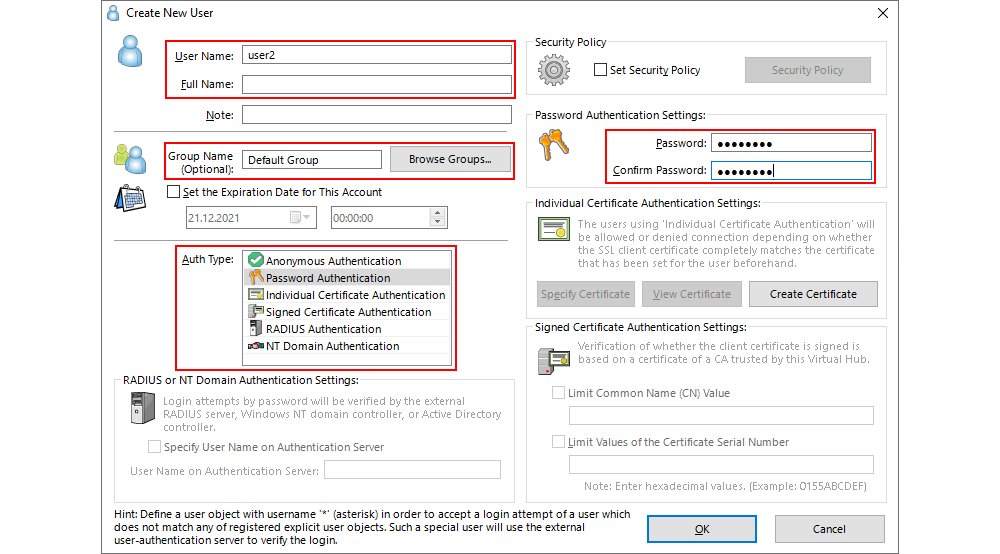

Во процесот на креирање на нов корисник, преку кликање на New се отвора нов прозорец каде е потребно да се внесат основни параметри за новиот кориснички профил:

- User Name: Корисничко име, односно кратко име кое се користи за најава на VPN серверот преку VPN клиент.

- Full Name: Опционално поле каде треба да се внесат целосно име и презиме на корисникот.

- Group Name Опционално поле каде треба да се одбере една од постоечките групи за корисници.

- Auth Type: Поле кое треба да биде поставено на Password Authentication (предефинирана селекција).

- Password: Лозинка за корисничкиот профил која се користи за најава на VPN серверот преку VPN клиент. Преку VPN клиентот може да се изврши промена на лозинката.

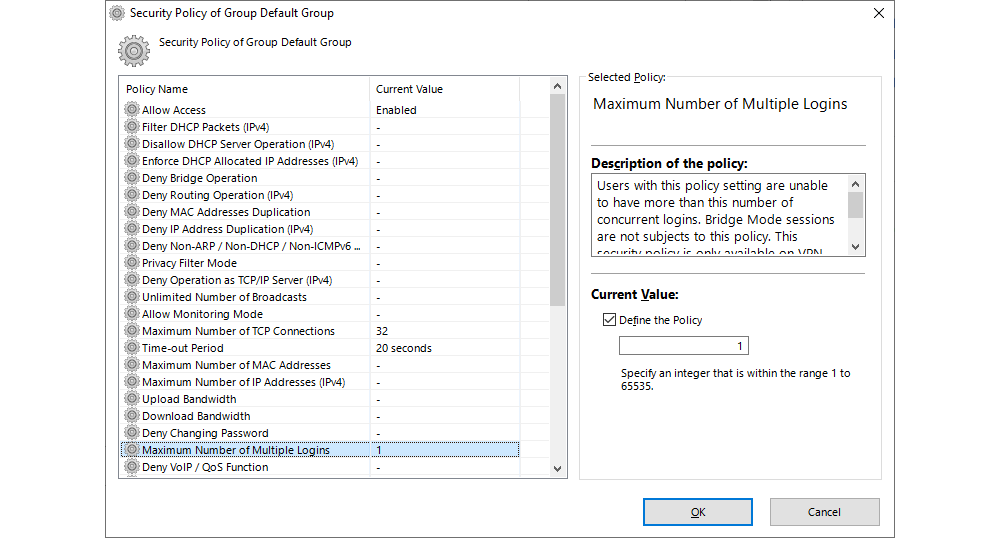

Дополнително, доколку на корисничкиот профил треба да му се постави специфична безбедносна полиса, истото може да се направи преку штиклирање на Set Security Policy и менување на самата полиса. Параметрите во безбедносните полиси овозможуваат управување со пропуст (bandwidth) на корисникот, број на конекции и симултани најавени сесии и голем број на други опции.

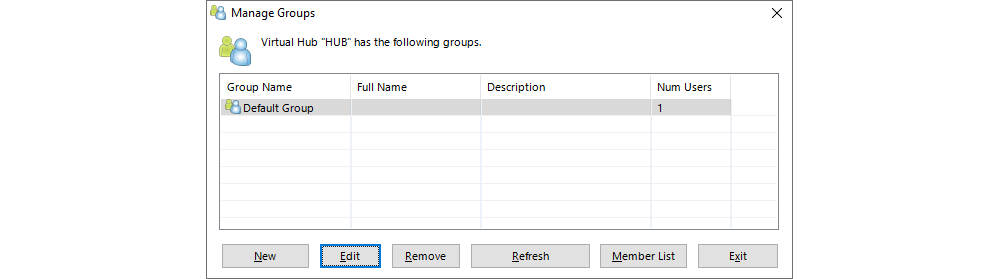

Со кликање на Manage Groups од интерфејсот на Virtual Hub отвора нов прозорец каде се прикажува листа на сите конфигурирани кориснички групи и преку кој може да се создадат нови групи и да се избришат или променат постоечки.

Групите овозможуваат поедноставно управување со безбедносните полиси на корисничките профили, наместо дефинирање на полиси индивидуално за секој корисник. Безбедносните полиси овозможуваат управување со пропуст (bandwidth) на корисникот, број на конекции и симултани најавени сесии и голем број на други опции.

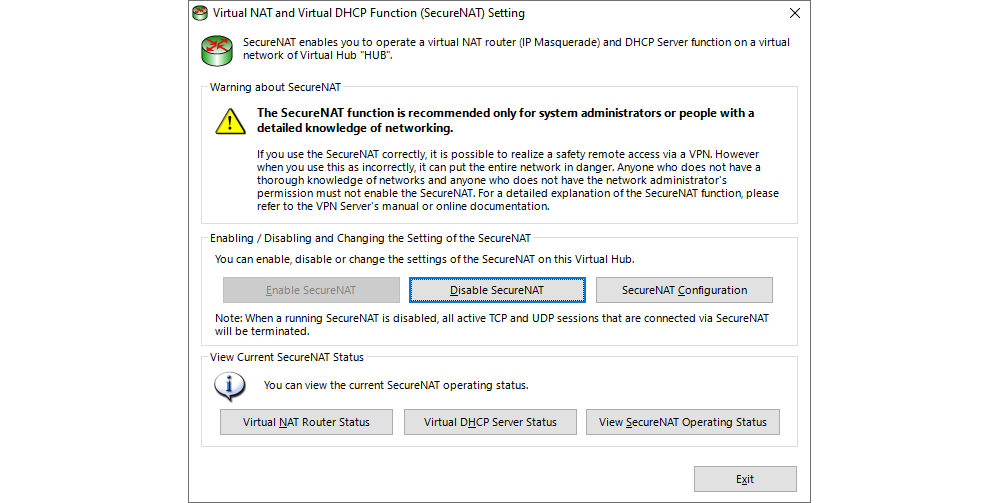

Еден од најважните аспекти од конфигурацијата на SoftEther VPN серверот е Virtual NAT and Virtual DHCP (SecureNAT). Овој дел од конфигурацијата ја овозможува мрежната комуникација на VPN клиентите преку VPN врската со системите кои се хостираат во виртуелниот дата центар во neoCloud.

Кога VPN клиентите остваруваат комуникација со VPN серверот, мрежниот адаптер на корисникот добива IP адреса од виртуелниот DHCP сервер во VPN серверот. Кога VPN клиентите комуницираат со системи кои се во мрежите каде е поставен VPN серверот, комуникацијата се одвива преку SecureNAT, односно целата мрежна комуникација се преведува со IP адресата на VPN серверот во мрежата каде е поставен. На тој начин се избегнува потреба од дополнителни firewall правила во Edge од виртуелниот дата центар за DHCP адресите кои ги добиваат VPN клиентите.

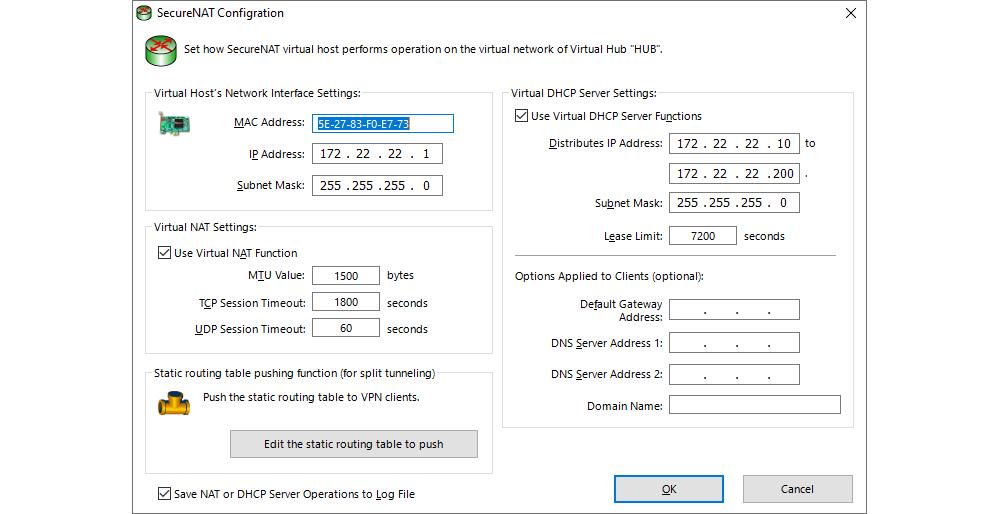

Адресите во виртуелниот DHCP сервер кои се дефинирани во шаблонот за SoftEther VPN ретко се користат во приватни мрежни, па затоа кај повеќето корисници нема потреба од менување на овие параметри. Во предефинираната конфигурација не се поставени адреси за Default Gateway и DNS сервери, но доколку има потреба може да се постават. Овие параметри може да се потребни доколку преку VPN серверот треба да се остварува целата мрежна комуникација, доколку има DNS/Active Directory инфраструктура во виртуелниот дата центар, голем број на мрежи и други сценарија.

Во овој дел од конфигурацијата има специфични параметри кои треба да се постават, а се разликуваат во зависност од мрежната конфигурација во виртуелниот дата центар. За секоја мрежа во виртуелниот дата центар потребно е да се постави статичка рута која се пропагира на VPN клиентите.

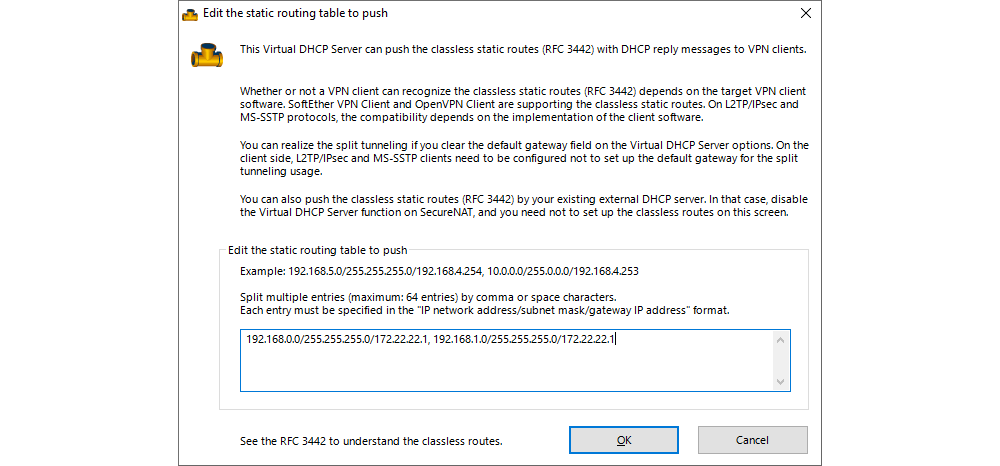

Во следниот пример се прикажани две статички рути кои се пропагираат до VPN клиентите, каде во виртуелниот дата центар на корисникот има две мрежи - 192.168.0.0/24 и 192.168.1.0/24.

192.168.0.0/255.255.255.0/172.22.22.1, 192.168.1.0/255.255.255.0/172.22.22.1

Од примерот, 192.168.0.0 или 192.168.1.0 преставуваат мрежи во виртуелниот дата центар со subnet mask 255.255.255.0 и каде 172.22.22.1 е виртуелна IP адреса на VPN серверот преку која се остварува комуникацијата со мрежите.

Надградба на SoftEther VPN сервер

SoftEther VPN серверот се надградува преку терминална сесија во оперативниот систем каде е инсталиран софтверот, па затоа потребно е да се оствари SSH сесија до серверот.

Пред преземање на софтверот, потребно е да се одбере соодвениот директориум. Препораката е софтверот да биде преземен во home директориумот. Потоа, во една од следните команди се врши префрлање во соодвениот директориум.

SoftEther VPN серверот е инсталиран на патеката /usr/local во директориум каде е означена верзијата, пример vpnserver-4.38. На овој директориум е поставен symbolic link (symlink или soft link) на директориумот vpnserver, од каде потоа се стартува сервисот за VPN серверот. Постапката за надградба е така направена за да немора да се прави целосна замена на vpnserver директориумот, туку да се постави новата верзија во нова директориум, да се копираат неопходните конфигурациски фајлови и да се замени symlink дикреториумот во новата патека. На овој начин се овозможува брза и едноставна надградба.

Покрај преземање на последната верзија на SoftEther VPN Server преку страната за преземање даден на почетокот на страната, преземање на последната верзија на софтверот може да се изврши со командата:

wget https://www.softether-download.com/files/softether/v4.38-9760-rtm-2021.08.17-tree/Linux/SoftEther_VPN_Server/64bit_-_Intel_x64_or_AMD64/softether-vpnserver-v4.38-9760-rtm-2021.08.17-linux-x64-64bit.tar.gz

Отпакувањето на компресираниот фајл се врши со командата:

sudo tar xzf softether-vpnserver-v4.38-9760-rtm-2021.08.17-linux-x64-64bit.tar.gz

Променете ја патеката во директориумот со отпакуваниот софтвер со командата:

cd vpnclient

Извршете следната ја командата за build на изворниот код:

sudo make

Враќање во претходниот директориум и преместување на софтверот во директориумот /usr/local со извршување на следните команди:

cd ..

mv vpnserver/ /usr/local/vpnserver-<v_new>

Со следните команди се врши менување на привилегиите и овозможување за извршување на vpncmd и vpnserver:

cd /usr/local/vpnserver-<v_new>

chmod 600 *

chmod 700 vpncmd

chmod 700 vpnserver

ls -l

Од патеката на актуелната верзија на VPN серверот, потребно е да се копираат датотеките hamcore.se2 и vpn_server.conf во патеката од новата верзија со извршување на следните команди:

cp /usr/local/vpnserver-<v_old>/hamcore.se2 /usr/local/vpnserver-<v_new>/

cp /usr/local/vpnserver-<v_old>/vpn_server.config /usr/local/vpnserver-<v_new>/

Во оваа фаза треба да се стопира сервисот на VPN серверот за да може да се направи замената:

systemctl stop vpnserver

Замена на symlink се врши со следната команда:

ln -sfn vpnserver-<v-new>/ vpnserver

На крај, сервисот може повторно да се стартува:

systemctl start vpnserver